「サイバーセキュリティ」の記事

2026.01.25

ハッキングとは?図解でわかる攻撃手法と対策|ホワイトハッカーへの道

ハッキングとは?図解で全体像を整理し、クラッキングとの違い、主な攻撃手法、被害対応と予防、AI時代の変化まで解説。ホワイトハッカーへの学習ロードマップ付き。

- サイバーセキュリティ

2024.10.22

SASTとDASTの違いと活用法を解説!脆弱性診断ツールの選び方と効果的な併用方法

アプリケーションのセキュリティを確保するためには、脆弱性診断が欠かせません。セキュリティを脅かす可能性のある脆弱性を早期に発見し、適切な対策を講じることで、安全性の高いソフトウェアを提供することができます。

- サイバーセキュリティ

2024.09.28

Trivyで実現するクラウド環境のCI/CDパイプラインでの自動脆弱性チェック

Trivyは、コンテナやIaC(Infrastructure as Code)ファイル、Kubernetesクラスターなどの脆弱性を検出するオープンソースツールとして、クラウド環境のセキュリティ対策に貢献しています。

- サイバーセキュリティ

- インフラエンジニア

2024.09.28

Trivyで実現するTerraformのセキュリティ強化 IaC脆弱性スキャンの方法

インフラのコード化による効率化が進みましたが、一方でコードに潜むセキュリティリスクも拡大しています。これらのリスクを管理するためには、適切なセキュリティスキャンを導入し、脆弱性を早期に発見することが重要です。

- サイバーセキュリティ

- インフラエンジニア

- Terraform

2024.09.26

Trivyでコンテナセキュリティを強化する方法

コンテナセキュリティとは、コンテナ化されたアプリケーションやそのインフラを保護するための対策です。具体的には、次のような要素が含まれます。

- サイバーセキュリティ

2024.09.26

Trivyを使ったセキュリティスキャンの基本と導入方法

Trivyは、コンテナイメージ、ファイルシステム、リポジトリ、Kubernetesクラスターの脆弱性スキャンに対応しているツールです。

- サイバーセキュリティ

2026.01.25

ニコニコ動画サイバー攻撃まとめ|原因・影響・対策から学べること

この記事は、企業のセキュリティ担当者、IT管理者、そして従業員教育に携わる人々を主な対象としています。また、一般ユーザーやITに詳しくない方々にとっても、フィッシング攻撃の危険性とその防止策を理解するためのガイドとして役立ちます。

- サイバーセキュリティ

2024.07.30

ABACとRBACの違いを徹底解説!あなたのシステムに最適なアクセス制御モデルはどっち?

ABAC(Attribute-Based Access Control)は、アクセス制御を属性に基づいて行う柔軟なモデルです。このモデルでは、ユーザー、リソース、アクション、および環境の属性を考慮してアクセス権を決定します。ABACはその柔軟性と詳細な制御が可能な点で、現代の情報システムにおいて重要な役割を果たしています。

- インフラエンジニア

- サイバーセキュリティ

2024.07.29

インフラ・クラウドエンジニア必見!AzureとAWSのRBACの違いを徹底解説

クラウドサービスを利用する上で、セキュリティとアクセス管理は非常に重要です。特にAzureとAWSは、それぞれ独自のRBAC(ロールベースアクセス制御)を提供しており、その違いを理解することが求められます。本記事では、初心者インフラ・クラウドエンジニアに向けて、AzureとAWSのRBACの違いを詳しく解説します。

- AWS

- Azure

- サイバーセキュリティ

- インフラエンジニア

2024.07.28

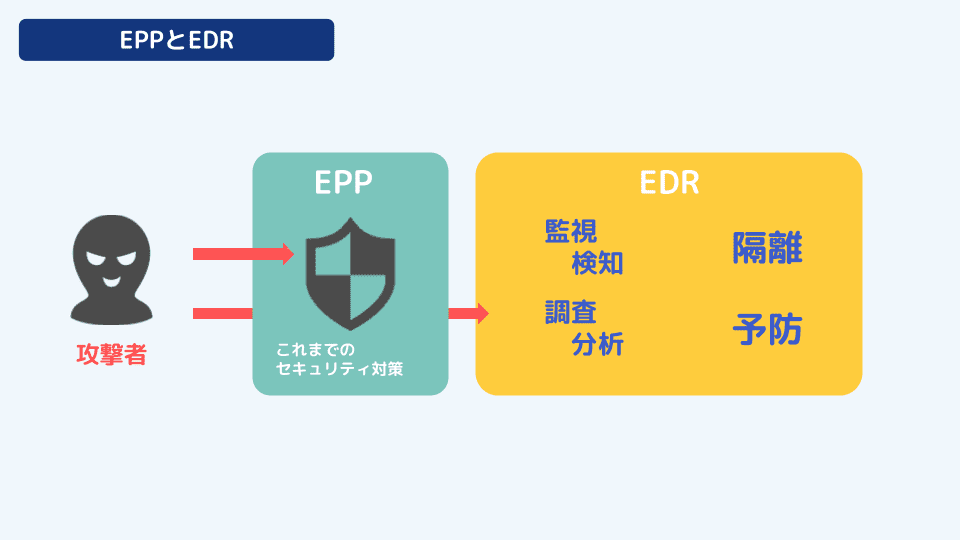

CroudStrikeブルースクリーン事件で学ぶEDRとEPPの違い

セキュリティ対策は、現代のIT環境において欠かせない要素です。特にエンドポイントセキュリティは、企業や個人のデータを守るために重要な役割を果たしています。本記事では、EDR(Endpoint Detection and Response)とEPP(Endpoint Protection Platform)の違いについて詳しく解説します。

- サイバーセキュリティ