はじめに

コンテナ技術の普及

コンテナ技術は、アプリケーションを効率的にデプロイ・運用できるツールとして広く利用されています。特に、コンテナはアプリケーションを他のシステムから分離することで、システム全体の安定性を確保する役割を果たします。しかし、コンテナ環境にセキュリティ対策が施されていない場合、脆弱性が発生し、システム全体がリスクにさらされる可能性があります。

コンテナセキュリティとは

コンテナセキュリティとは、コンテナ化されたアプリケーションやそのインフラを保護するための対策です。具体的には、次のような要素が含まれます。

- コンテナイメージの脆弱性スキャン

- Kubernetesの設定管理

- アクセス制御

- シークレット管理

これらの対策を通じて、セキュリティリスクを軽減し、コンプライアンスを確保します。適切に管理されないと、脆弱なコンテナがデプロイされ、サイバー攻撃や情報漏洩のリスクが高まります。

Trivyとは

Trivyは、コンテナやKubernetesリソースの脆弱性を検出するためのオープンソースツールです。Trivyは、簡単なコマンドでコンテナイメージやファイルシステムのスキャンを行い、脆弱なパッケージやライブラリを特定します。また、セキュリティポリシーに違反するリソースの検出も可能で、迅速なリスク管理を支援します。

本記事の目的

本記事では、Trivyを活用してコンテナセキュリティを強化する方法について解説します。具体的には、脆弱性の検出方法、リスクの管理、さらには自動化されたセキュリティチェックの実例を紹介します。

詳細なTrivyの基本的な導入方法については、以下のリンクをご参照ください。

Trivyを使ったセキュリティスキャンの基本と導入方法

コンテナセキュリティのリスク

コンテナは迅速かつ効率的にアプリケーションをデプロイできる一方で、適切に管理されなければ重大なセキュリティリスクが伴います。脆弱なパッケージや未保護の設定が攻撃者のターゲットとなり、システム全体が脆弱になる可能性があります。以下では、コンテナセキュリティにおける具体的なリスクを説明します。

1. コンテナイメージ内の脆弱なパッケージ

多くの開発者は、既存のコンテナイメージを基にアプリケーションを作成しますが、これらのイメージにはしばしば古いライブラリや脆弱なパッケージが含まれています。たとえば、脆弱なバージョンのOpenSSLが含まれている場合、攻撃者はその脆弱性を利用してシステムに侵入し、機密データを盗むリスクが生じます。

2. 開発スピード優先によるセキュリティの欠如

DevOps環境では、アプリケーションの迅速なデプロイが求められるため、セキュリティチェックが後回しになることがあります。自動化されたパイプラインを使用して頻繁にデプロイを行う際、セキュリティに対する意識が欠如すると、未修正の脆弱性が本番環境に残る可能性があります。これにより、開発スピードを優先することが長期的なセキュリティリスクを増大させることがあります。

3. マルチステージビルドにおけるシークレット漏洩

マルチステージビルドは開発環境と本番環境を分けるために有効な手段ですが、設定ミスや管理の不備があると、シークレット情報(APIキーやデータベースパスワードなど)が誤って露出するリスクがあります。これにより、攻撃者にシステムの内部情報を漏らしてしまう可能性があります。このため、シークレット情報の適切な管理が非常に重要です。

Trivyで解決できるリスク

Trivyは、コンテナイメージやKubernetes環境に潜む脆弱性を検出し、迅速に対処するためのツールです。脆弱性のスキャンに加え、CI/CDパイプラインに統合することで、開発から運用までのセキュリティチェックを自動化できます。また、シークレット漏洩の防止にも役立ち、さまざまなリスクを効果的に管理することが可能です。

1. 脆弱なパッケージの検出と修正

Trivyは、コンテナイメージ内の脆弱なパッケージを検出し、その脆弱性に対処するための情報を提供します。スキャンの結果には、各脆弱性に関連するCVE(Common Vulnerabilities and Exposures)のIDと、推奨される修正方法が含まれます。これにより、開発者は脆弱性の修正を迅速に行うことが可能です。

# nginxイメージをスキャンする

trivy image nginx:latestこのコマンドを使用すると、nginx:latestイメージ内の脆弱なパッケージが検出され、どの部分に脆弱性があるのかを確認し、対応することができます。

2. 開発から運用までの自動化されたセキュリティチェック

Trivyは、CI/CDパイプラインに統合して、開発から運用までの自動化されたセキュリティチェックを実現します。これにより、コードの変更や新しいコンテナイメージがデプロイされるたびに、自動的に脆弱性がスキャンされ、セキュリティリスクが未然に防止されます。例えば、GitHub ActionsとTrivyを連携させると、以下の設定で自動スキャンを実行できます。

jobs:

scan:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v2

- name: Run Trivy scan

run: trivy image nginx:latest自動スキャンにより、手動でのチェックを省略でき、セキュリティ対策を強化しながら開発スピードを維持できます。

3. シークレット管理の強化

Trivyは、コンテナイメージやKubernetesマニフェスト内のシークレット漏洩を検出する機能も提供しています。開発中のミスで、環境変数や認証情報が誤って公開されてしまうケースは少なくありません。以下のコマンドを使用して、Kubernetesマニフェストファイルをスキャンすることが可能です。

trivy k8s manifest ./k8s-manifest.yamlこれにより、シークレット情報が誤って露出していないか事前に確認し、漏洩を防止するための対策が取れます。

追加のセキュリティ強化手法

コンテナやKubernetes環境のセキュリティをさらに強化するために、Trivyにはさまざまな機能が備わっています。以下では、脆弱性のスキャンに加えて、Trivyを活用してどのようにセキュリティ強化が実現できるかを紹介します。

1. セキュリティポリシーの適用

Trivyは、単に脆弱性を検出するだけでなく、セキュリティポリシーに基づくチェックも可能です。これを使用すると、特定の基準に準拠しているかを確認し、ポリシー違反がないかを検出できます。次のコマンドで、脆弱性とポリシー違反の両方をチェックできます。

trivy image --security-checks vuln,config <コンテナイメージ名>この機能により、脆弱性だけでなく、コンプライアンス上の問題も早期に発見し、修正することが可能です。

2. SBoM(ソフトウェア構成情報)の生成

Trivyは、ソフトウェア構成情報(SBoM)の生成もサポートしています。これにより、使用しているパッケージのリストを詳細に把握し、脆弱性やライセンスに関するリスクを管理することができます。

trivy image --format cyclonedx --output sbom.xml <コンテナイメージ名>SBoMを活用することで、ソフトウェアの構成を把握しやすくなり、脆弱性が報告された際に、迅速に対応が可能です。

3. 定期的なレポート生成

Trivyを使用して定期的に脆弱性をスキャンし、その結果をレポートとして保存することで、セキュリティの傾向や長期的な改善を把握できます。

trivy image --severity HIGH,CRITICAL --output report.json <コンテナイメージ名>これを活用することで、セキュリティ上の脆弱性の発生頻度やパターンを可視化し、継続的に対策を講じることが可能になります。

4. Kubernetesクラスターのスキャン強化

Kubernetesクラスター全体をスキャンすることで、クラスター内のリソースに潜む脆弱性や設定ミスをまとめてチェックできます。

trivy k8s clusterこの方法を使うと、PodやService、ConfigMapなどに関連する設定ミスが一括で検出され、Kubernetes環境全体のセキュリティリスクを低減できます。

5. Trivyの拡張性と他ツールとの連携

Trivyは、他のセキュリティツールやプラットフォームと連携することも可能です。たとえば、Aqua SecurityやSysdig Secureとの組み合わせによって、エンタープライズ向けの包括的なセキュリティ対策が実現します。また、Snykと統合することで、依存関係の脆弱性管理も強化できます。

まとめ

Trivyは、コンテナセキュリティを強化するために多機能でありながら使いやすいツールです。単なる脆弱性スキャナとしてだけでなく、セキュリティポリシーのチェックやSBoM(ソフトウェア構成情報)生成、さらにKubernetesクラスター全体のスキャンといった、運用上のあらゆるセキュリティリスクに対応します。

特に、脆弱なパッケージの検出や、シークレット漏洩の防止といった基本機能だけでなく、CI/CDパイプラインに統合することで、自動化されたセキュリティチェックを実現します。これにより、セキュリティ管理のプロセスが効率化され、手動の作業を削減できるだけでなく、常に最新の脆弱性に対するチェックが保証されます。

また、SBoMの生成によって、使用しているパッケージやライブラリの詳細な追跡が可能になり、ライセンスリスクや依存関係の管理も強化されます。さらに、セキュリティポリシーの適用を通じて、コンプライアンスに対応した運用が可能になり、法的・業界基準に対するリスクも軽減されます。

コンテナセキュリティにおいては、セキュリティ対策の自動化が非常に重要です。Trivyを導入することで、開発プロセスにおける迅速なデプロイとセキュリティのバランスを取りながら、継続的なセキュリティ監視が実現します。これにより、セキュアなコンテナ運用を効率的に行うことができ、将来的なリスクも予防できます。

参考リンク

【番外編】USBも知らなかった私が独学でプログラミングを勉強してGAFAに入社するまでの話

プログラミング塾に半年通えば、一人前になれると思っているあなた。それ、勘違いですよ。「なぜ間違いなの?」「正しい勉強法とは何なの?」ITを学び始める全ての人に知って欲しい。そう思って書きました。是非読んでみてください。

「フリーランスエンジニア」

近年やっと世間に浸透した言葉だ。ひと昔まえ、終身雇用は当たり前で、大企業に就職することは一種のステータスだった。しかし、そんな時代も終わり「優秀な人材は転職する」ことが当たり前の時代となる。フリーランスエンジニアに高価値が付く現在、ネットを見ると「未経験でも年収400万以上」などと書いてある。これに釣られて、多くの人がフリーランスになろうとITの世界に入ってきている。私もその中の1人だ。数年前、USBも知らない状態からITの世界に没入し、そこから約2年間、毎日勉学を行なった。他人の何十倍も努力した。そして、企業研修やIT塾で数多くの受講生の指導経験も得た。そこで私は、伸びるエンジニアとそうでないエンジニアをたくさん見てきた。そして、稼げるエンジニア、稼げないエンジニアを見てきた。

「成功する人とそうでない人の違いは何か?」

私が出した答えは、「量産型エンジニアか否か」である。今のエンジニア市場には、量産型エンジニアが溢れている!!ここでの量産型エンジニアの定義は以下の通りである。

比較的簡単に学習可能なWebフレームワーク(WordPress, Rails)やPython等の知識はあるが、ITの基本概念を理解していないため、単調な作業しかこなすことができないエンジニアのこと。

多くの人がフリーランスエンジニアを目指す時代に中途半端な知識や技術力でこの世界に飛び込むと返って過酷な労働条件で働くことになる。そこで、エンジニアを目指すあなたがどう学習していくべきかを私の経験を交えて書こうと思った。続きはこちらから、、、、

エンベーダー編集部

エンベーダーは、ITスクールRareTECHのインフラ学習教材として誕生しました。 「遊びながらインフラエンジニアへ」をコンセプトに、インフラへの学習ハードルを下げるツールとして運営されています。

関連記事

2026.01.25

ニコニコ動画サイバー攻撃まとめ|原因・影響・対策から学べること

この記事は、企業のセキュリティ担当者、IT管理者、そして従業員教育に携わる人々を主な対象としています。また、一般ユーザーやITに詳しくない方々にとっても、フィッシング攻撃の危険性とその防止策を理解するためのガイドとして役立ちます。

- サイバーセキュリティ

2023.02.26

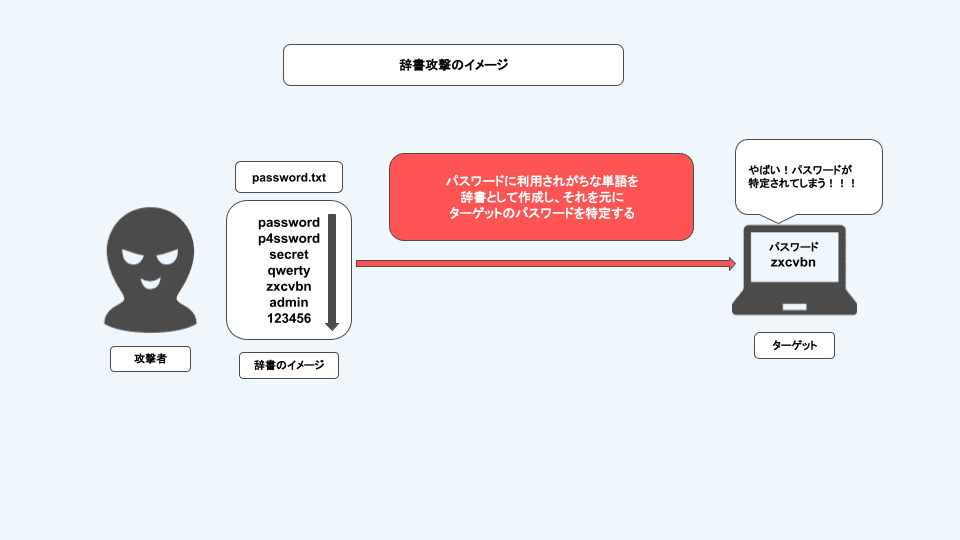

【図解あり!】辞書攻撃の危険性と安全なパスワードの作成、管理方法を解説!

辞書攻撃は、主にWebサービスやシステムのログイン機能で扱われる、パスワードを特定するために行われるサイバー攻撃の一種です。

- サイバーセキュリティ

2023.12.29

なりすましメール対策の要 SPF・DKIM・DMARCを徹底解説

これらの脅威に対抗するため、SPF(Sender Policy Framework)、DKIM(DomainKeys Identified Mail)、DMARC(Domain-based Message Authentication, Reporting, and Conformance)という三つの重要な技術が開発されました。これらはそれぞれ異なる方法でメールの正当性を確認し、不正なメールの送信を防ぎます。

- サイバーセキュリティ

2026.02.13

SSL証明書とは?種類の違いと選び方|オレオレ証明書も解説

SSL証明書とは、Webサイトの安全性を証明する電子証明書です。DV・OV・EVの3種類の違いと選び方、テスト環境で使うオレオレ証明書の特徴を初心者向けに解説します。

- サイバーセキュリティ