「ハッキング」と聞くと、漠然とした不安を感じる方も多いのではないでしょうか。実際に被害に遭うと、端末が使えなくなる・データを失う・復旧に時間やお金がかかるなど、生活や仕事に大きな影響が出ることがあります。

この記事では、ハッキングに関する以下の内容を解説します。

- ハッキング・クラッキング・ハッカーの違いと種類

- 代表的な攻撃手法

- スマホのハッキング確認方法・対処法

- 今日からできる予防対策

- ホワイトハッカーを目指す人への学習ロードマップ

「誰が・何の目的で・どんな手口を使うのか」を図解とあわせて整理し、不安を具体的な対策に変えられる構成になっています。

ハッキングとは

ハッキングとは、コンピューターやネットワークの仕組みを解析し、セキュリティ検証や改善に活用する行為です。

報道では攻撃と同じ意味で使われがちですが、許可を得た上で脆弱性を調査し、防御に役立てる活動もハッキングに含まれます。技術そのものに善悪はなく、許可の有無と目的によって評価が分かれます。

ハッキングとクラッキングの違い

ハッキングは「仕組みを理解して検証・改善に活かす行為」、クラッキングは「無断侵入や情報窃取などの侵害行為」を指します。

どちらも技術的な知識を使う点は共通していますが、許可を得て行うか、悪意を持って行うかで意味が大きく異なります。報道で「ハッキング被害」と表現される内容の多くは、クラッキングに該当します。

この違いを押さえると、「何が問題行為なのか」「どこからが犯罪なのか」を冷静に判断しやすくなります。

ハッカーとは?3つの種類

ハッカーとは、コンピューターやネットワークに精通し、その知識で課題発見や問題解決を行う技術者の総称です。

セキュリティの文脈では、何のために行うかと許可を得ているかで以下の3種類に分類されます。

ホワイトハッカーとは

ホワイトハッカーとは、組織の許可を得て、システムの脆弱性を調査し、改善策を提案する技術者です。侵入テストやセキュリティ診断を通じて、被害を未然に防ぐ役割を担います。

攻撃者とは

攻撃者とは、許可なくシステムに侵入し、情報窃取・改ざん・破壊などを行う存在です。一般に「ハッキング被害」と報じられる事例の多くは、攻撃者による行為を指します。

※「ブラックハッカー」とも呼ばれますが、本記事では「攻撃者」と表記。

グレーハッカーとは

グレーハッカーとは、ホワイトハッカーと攻撃者の中間的な存在です。許可を得ずに脆弱性を調査し、善意で報告するケースもありますが、無断調査の時点で法的・倫理的リスクを伴います。

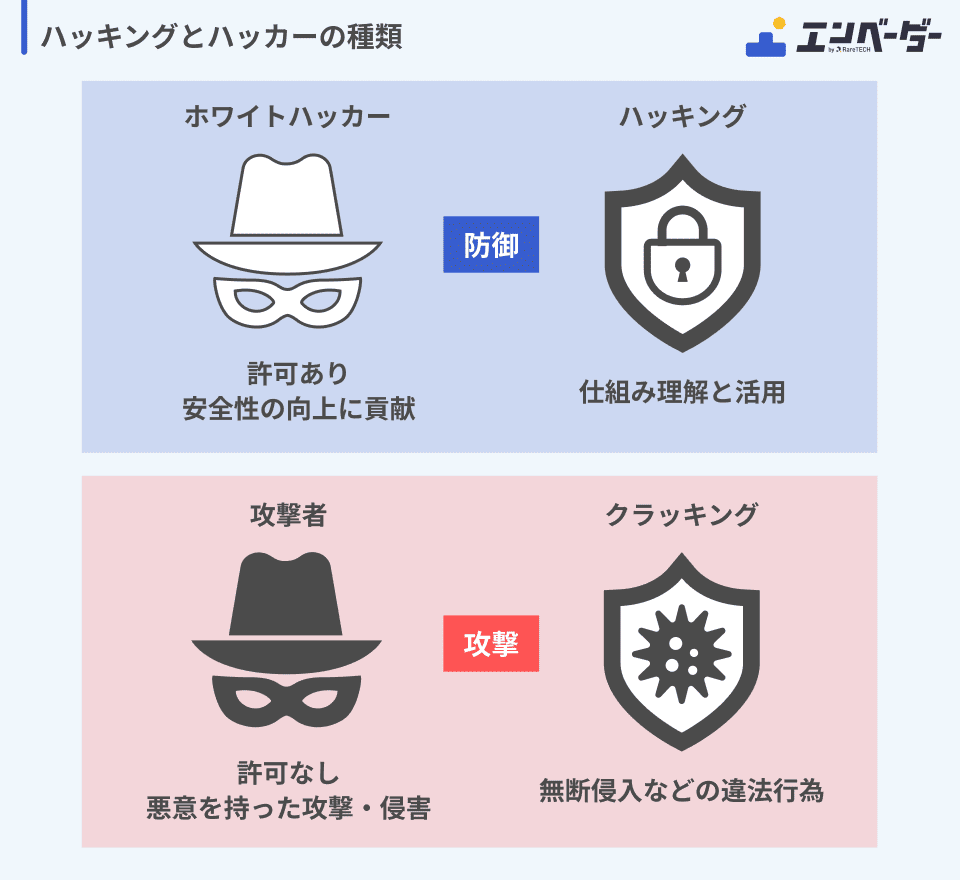

図:ハッキングとハッカーの種類

許可の有無と目的で「防御(ホワイトハッカー/ハッキング)」と「攻撃(攻撃者/クラッキング)」に分かれる

ハッカーの目的

ハッカーが攻撃を行う目的は、主に「金銭的利益」「情報収集」「自己顕示」「復讐・政治的理由」の4つに分類されます。

-

金銭的利益

情報売買、身代金要求、詐欺利用など、利益を得るための行為です。

-

情報収集

企業や組織の機密情報を盗み、競争や交渉を有利に進めるために使われます。

-

自己顕示

技術力を誇示したい、注目を集めたいといった動機です。軽い気持ちでも違法行為につながる場合があります。

-

復讐・政治的理由

特定の人物や組織への反感、主張を広めるための妨害など、感情や思想が動機になるケースです。

ハッキングの主な被害

ハッキングによる被害は、「情報流出」「Webサイト改ざん」「業務停止」「踏み台悪用」の4つの代表例に分けられます。

-

情報の流出

ID・パスワード、個人情報、顧客データなどが外部に漏れる被害です。なりすましや詐欺などの二次被害につながる場合もあります。

-

Webサイトの改ざん

企業サイトの内容を書き換えられたり、不審なページへ誘導されたりする被害です。訪問者が被害を受けるリスクも生まれます。

-

システムや業務の停止

サービスが利用できなくなる、社内システムが止まるなど、業務継続に直結する被害です。

-

踏み台としての悪用

乗っ取られた端末が別の攻撃に使われ、気づかないまま加害側に見える形になるケースです。

ハッキングの主な攻撃手法

ハッキングの攻撃手法は、攻撃の入口で整理すると4つに分類できます。

「認証」「アプリの欠陥」「人の心理」「未修正の脆弱性」のどこを突くかで、攻撃の性質と対策が変わります。

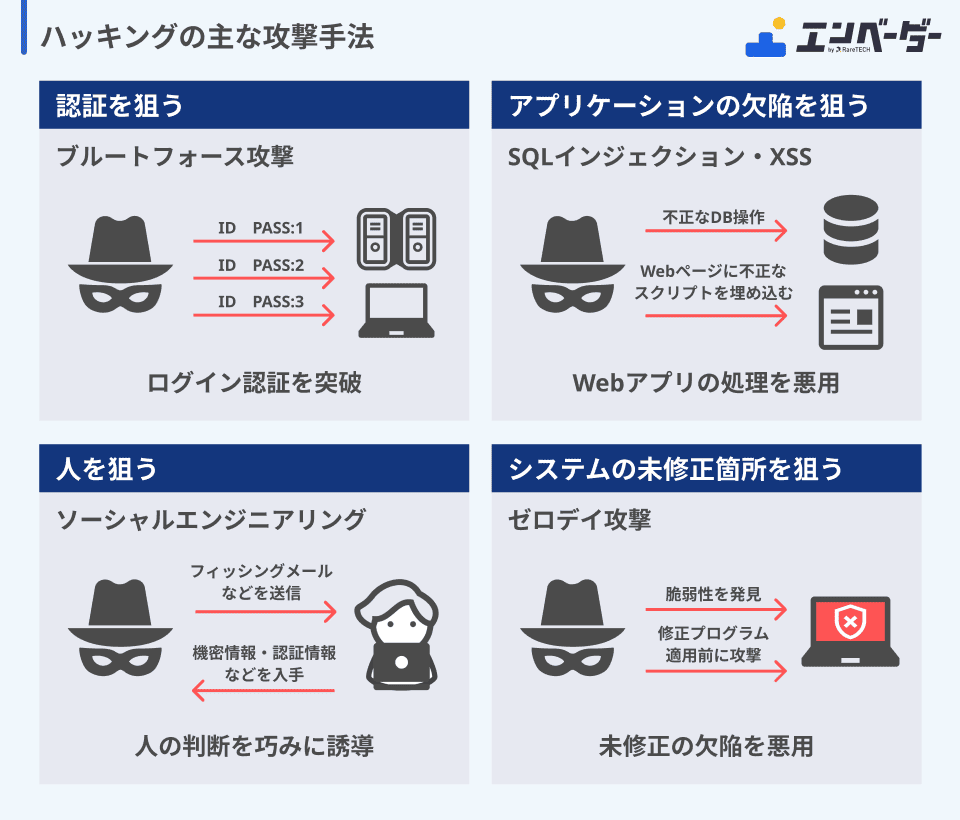

図:ハッキングの主な攻撃手法

攻撃の入口を4つに分けて、攻撃手法の全体像を整理

ブルートフォース攻撃

ブルートフォース攻撃とは、パスワードを大量に試して認証を突破する手法です。総当たりで試す方法と、よく使われるパスワード候補を試す辞書攻撃があります。

SQLインジェクション

SQLインジェクションとは、Webサイトの入力欄に不正な命令を混ぜ、データベースを操作する攻撃です。情報漏えいやデータ改ざんにつながります。

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティングとは、Webページに悪意あるスクリプトを埋め込み、閲覧者のブラウザで不正な動作を起こす攻撃です。ログイン情報の窃取や、偽ページへの誘導につながる場合があります。

ソーシャルエンジニアリング(ソーシャルハッキング)

ソーシャルエンジニアリングとは、人の心理や行動につけ込み、情報を引き出す手口です。フィッシングやなりすまし連絡などが代表例で、技術対策だけでは防ぎにくい面があります。

ゼロデイ攻撃

ゼロデイ攻撃とは、修正プログラム(パッチ)がまだ提供されていない脆弱性を狙う攻撃です。開発元も把握していない、または修正が間に合っていない脆弱性を狙うため、被害が広がりやすい傾向があります。

スマホのハッキング確認方法

スマホに異変があっても、すぐにハッキングとは限りません。経年劣化やOS更新、アプリの不具合でも似た症状は起こります。以下のセルフチェック10項目を確認し、複数当てはまる場合は対処へ進んでください。

- バッテリー消耗の異常な早さ

- 充電中以外でのスマホの発熱

- 心当たりのないデータ使用量の急増

- 覚えのないメッセージ送信・通話履歴

- カメラ・マイクの意図しない作動

- 重要アカウントのログイン履歴に見覚えのない端末・地域

- 覚えのない2段階認証通知の受信

- インストールした覚えのないアプリの存在

- アプリ権限(位置情報・連絡先・カメラ・マイク)の不審な設定

- セキュリティスキャンでの異常検出

複数に該当する場合や不審な履歴が見つかった場合は、次の対処へ進みましょう。

ハッキング被害が疑われるときの対処

被害が疑われたら、まず通信を止め、それからアカウント保護へ進むと安全です。焦らず、以下の順番で一つずつ対応します。

-

ネットワークの遮断

機内モードをオンにするか、Wi-Fiを切断して端末をオフラインにします。外部との通信を止め、被害拡大を防ぎます。

-

重要アカウントの保護

Google、Apple、メール、SNS、金融系のパスワードを変更します。可能なら別の安全な端末から行い、2段階認証も有効化します。

-

カード会社・銀行への連絡

不正利用の可能性がある場合は早めに連絡します。利用停止や補償の手続きは、早いほど被害を抑えやすくなります。

-

周囲への注意喚起

SNSやメッセージが乗っ取られた可能性がある場合、知人へ不審な連絡に反応しないよう共有し、被害の連鎖を防ぎます。

-

デバイスの初期化の検討

状況が改善しない場合は初期化を検討します。実施前にバックアップと復元方法を確認し、初期化後は必要最小限のアプリから入れ直します。

一つずつ確認し、必要に応じて警察など専門機関への相談も検討してください。

ハッキングの予防対策

予防の基本は、攻撃される入口を減らし、異変に早く気づける状態を作ることです。特別な知識がなくても、日常の設定と行動を整えるだけでリスクは下げられます。

-

OS・ソフトウェアのアップデート

更新には脆弱性をふさぐ修正が含まれます。後回しにせず、できるだけ早めに適用します。

-

パスワード管理と認証の強化

使い回しを避け、推測されにくいパスワードにします。2段階認証を有効化すると、不正ログインのリスクをさらに下げられます。

-

不審な入口を作らない行動

見慣れないログイン画面に情報を入力しないなど、日常の判断が攻撃の入口を減らします。

-

セキュリティ機能の活用

端末の標準機能に加え、必要に応じてセキュリティアプリで検知の層を増やします。導入後は更新と定期スキャンもセットで行います。

これらを習慣化しておきましょう。

AIで変わるハッキング

AIがハッキングに与える影響は、新しい攻撃手法の登場よりも、攻撃と防御の「スピードと規模」の変化にあります。

攻撃側では、標的の調査や情報整理をAIが担い、人は要所の判断に集中する形が取られています。Anthropicの報告でも、複数の工程をAIが担う事例が確認されています。一方、防御側もAIを活用し、監視の範囲を広げながら初動を早めやすくなっています。

ただしAIには誤認もあるため、攻防の効率化が進んでも最終判断を人が担う実態は変わりません。

ホワイトハッカーになるには

ホワイトハッカーになるには、攻撃技術の暗記よりもITの基礎を広く身につけることが重要です。

脆弱性と対策を正しく理解し、実務で判断できる力が求められます。ネットワークやWebの仕組みがわかるほど学習効率が上がり、検証結果を説明する力にもつながります。

主な仕事内容

ホワイトハッカーの仕事は、許可された範囲でシステムを検証し、脆弱性を見つけて改善につなげることです。

企業や組織の許可のもと、検証範囲とルールを決めてWebアプリやネットワークをテストします。見つかった問題は影響度と優先度を整理して報告し、修正方法や再発防止策も共有します。修正後の再検証を行う場合もあります。

必要なスキルと知識

ホワイトハッカーに必要なスキルは、ITの基礎知識、セキュリティ分野、ソフトスキルの3つに分けられます。

-

ITの基礎知識

ネットワークとOSの理解が最優先です。Linuxの基本操作、Webの仕組み(HTTP/HTTPS、Cookie/セッション)、認証と権限、ログの読み方も押さえます。

-

セキュリティ分野

認証やアクセス制御の基本を押さえた上で、代表的な脆弱性(SQLインジェクション、XSSなど)を「なぜ危険か」「どう防ぐか」の観点で理解します。

-

ソフトスキル

診断結果を伝える文章力、優先度を整理する力、開発・運用チームと調整するコミュニケーション力が必要です。

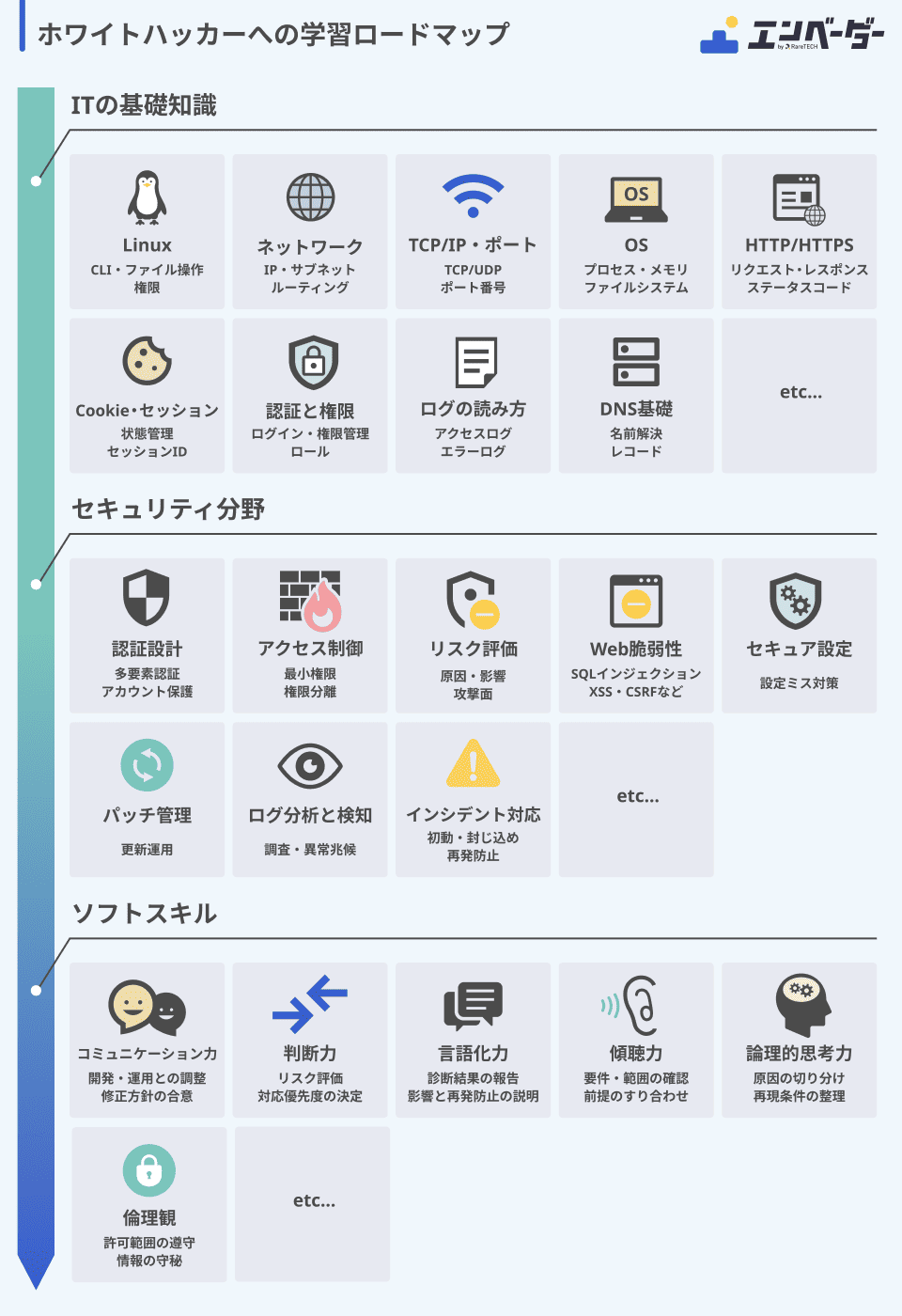

ホワイトハッカーへの学習ロードマップ

次の図解は、初心者が迷いやすい「学ぶ順番」を整理したロードマップです。

※本文の要点をもとに、ホワイトハッカーに必要な学習領域を順序立ててまとめたものです。

図:ホワイトハッカーへの学習ロードマップ

ホワイトハッカーに必要なスキルの学習ロードマップ。ITの基礎知識、セキュリティ分野、ソフトスキルの3領域で構成

資格取得を活用した学習方法

資格取得は学習範囲の目安になり、学ぶ順番を整理しやすくなります。ITの基礎からセキュリティへ段階的に進むのが現実的です。

| 段階 | 資格名 | 概要 |

|---|---|---|

| IT基礎 | 基本情報技術者試験(FE) | IT全般の基礎知識を問う国家資格 |

| セキュリティ入門 | 情報セキュリティマネジメント試験(SG) | セキュリティ管理の基礎を学ぶ |

| セキュリティ専門 | 情報処理安全確保支援士試験(SC) | セキュリティの専門知識を証明 |

IT全般の理解を深めたい場合は、応用情報技術者試験(AP)も有効です。

ホワイトハッカーや資格の特徴は、関連記事で詳しく解説しています。

ハッキングのよくある質問

ハッキングに関するよくある質問を以下の通りにまとめました。

Q. ハッキングとクラッキングの違いとは?

ハッキングとは仕組みを理解して検証・改善に活かす行為、クラッキングとは無断侵入や情報窃取などの侵害行為です。報道で「ハッキング被害」と表現される内容の多くは、クラッキングに該当します。

Q. スマホがハッキングされたか確認する方法は?

ログイン履歴の確認、覚えのない2段階認証通知のチェック、アプリ権限の見直し、セキュリティスキャンの実行で切り分けられます。1つの異変だけで判断せず、複数のサインが続くかを見るのが基本です。

Q. ハッキングされたらまず何をすべき?

まず機内モードなどで通信を遮断し、被害の拡大を防ぎます。その後、重要アカウントのパスワード変更、カード会社・銀行への連絡、周囲への注意喚起の順で対処します。

Q. ハッキングを防ぐにはどうすればいい?

OS・ソフトウェアの更新、パスワード管理と2段階認証の有効化、不審なリンクを開かない、セキュリティ機能の活用が基本です。日常の設定と行動を整えるだけでリスクは下げられます。

Q. ホワイトハッカーになるには何を学べばいい?

攻撃技術より先に、ネットワーク・OS・Linuxなど ITの基礎を固めることが近道です。基礎があるほど学習効率が上がり、脆弱性の原因と対策をセットで理解できるようになります。

まとめ

この記事では、ハッキングの基本から対処・予防までを解説しました。

押さえておきたいポイント

この記事の要点は以下の通りです。

- ハッキングは「仕組みを理解して活用する行為」、クラッキングは「無断侵入などの侵害行為」

- ハッカーは目的と許可の有無で「ホワイト・攻撃者・グレー」の3種類

- 攻撃の目的は「金銭・情報・自己顕示・復讐」の4パターン

- スマホの異変は1つだけで判断せず、複数サインでの切り分けが基本

- 被害が疑われたら「通信遮断→アカウント保護→周囲への連絡」の順で対処

- 予防の基本は「更新・パスワード管理・不審リンク回避・セキュリティ機能の活用」

- AI時代の変化は新手法より「攻撃・防御のスピードと規模」

- ホワイトハッカーに必要なのは「IT基礎・セキュリティ知識・ソフトスキル」の3領域

- 学習の順番は「ネットワーク・OS → セキュリティ → 実践」が効率的

仕組みがわかると、不安に振り回されず冷静に判断できるようになります。さらに学びたい方は、ネットワークやLinuxなどITの基礎から少しずつ深めてみてください。

参考資料

以下のリンクは、この記事で解説した手順や概念に関連する参考資料です。より詳しく学びたい方は、ぜひご覧ください。

【番外編】USBも知らなかった私が独学でプログラミングを勉強してGAFAに入社するまでの話

プログラミング塾に半年通えば、一人前になれると思っているあなた。それ、勘違いですよ。「なぜ間違いなの?」「正しい勉強法とは何なの?」ITを学び始める全ての人に知って欲しい。そう思って書きました。是非読んでみてください。

「フリーランスエンジニア」

近年やっと世間に浸透した言葉だ。ひと昔まえ、終身雇用は当たり前で、大企業に就職することは一種のステータスだった。しかし、そんな時代も終わり「優秀な人材は転職する」ことが当たり前の時代となる。フリーランスエンジニアに高価値が付く現在、ネットを見ると「未経験でも年収400万以上」などと書いてある。これに釣られて、多くの人がフリーランスになろうとITの世界に入ってきている。私もその中の1人だ。数年前、USBも知らない状態からITの世界に没入し、そこから約2年間、毎日勉学を行なった。他人の何十倍も努力した。そして、企業研修やIT塾で数多くの受講生の指導経験も得た。そこで私は、伸びるエンジニアとそうでないエンジニアをたくさん見てきた。そして、稼げるエンジニア、稼げないエンジニアを見てきた。

「成功する人とそうでない人の違いは何か?」

私が出した答えは、「量産型エンジニアか否か」である。今のエンジニア市場には、量産型エンジニアが溢れている!!ここでの量産型エンジニアの定義は以下の通りである。

比較的簡単に学習可能なWebフレームワーク(WordPress, Rails)やPython等の知識はあるが、ITの基本概念を理解していないため、単調な作業しかこなすことができないエンジニアのこと。

多くの人がフリーランスエンジニアを目指す時代に中途半端な知識や技術力でこの世界に飛び込むと返って過酷な労働条件で働くことになる。そこで、エンジニアを目指すあなたがどう学習していくべきかを私の経験を交えて書こうと思った。続きはこちらから、、、、

エンベーダー編集部

エンベーダーは、ITスクールRareTECHのインフラ学習教材として誕生しました。 「遊びながらインフラエンジニアへ」をコンセプトに、インフラへの学習ハードルを下げるツールとして運営されています。

関連記事

2024.09.26

Trivyを使ったセキュリティスキャンの基本と導入方法

Trivyは、コンテナイメージ、ファイルシステム、リポジトリ、Kubernetesクラスターの脆弱性スキャンに対応しているツールです。

- サイバーセキュリティ

2024.05.25

Easy RSAを使用したFQDN証明書の生成とAWS ACMへの登録

この記事では、Easy RSAを使用してOpenVPN用の証明書を生成し、それをAWS ACMに登録する手順を説明します。証明書は、VPN接続のセキュリティを確保するために重要です。

- サイバーセキュリティ

- ハンズオン

2023.07.28

WEB開発のセキュリティを無料で学べる セキュア ソフトウェア開発 (LFD121-JP)

今回はそんなLinux Foundation「セキュア ソフトウェア開発」について解説します。ぜひ受講の参考にしてください。

- サイバーセキュリティ

2025.12.14

認証と認可、違いを説明できますか?実は異なる2つを比較

認証(Authentication)と認可(Authorization)の違いを丁寧に解説しました。

- サイバーセキュリティ