Microsoft Defender for Cloud のドキュメントより

Microsoft Defender for Cloud のドキュメントより

Azureを採用する企業が増える中で、Microsoftが提供する「Defender for Cloud」は、Azure環境をセキュアに保つための鍵となるサービスの一つです。

Defender for Cloudの重要性

Defender for Cloudは、Azureのリソースを総合的に保護するためのセキュリティ管理ツールとして開発されました。従来のセキュリティ対策だけでは追いつかなくなった現代のサイバー脅威に対し、リアルタイムでの脅威検出や対応が求められます。Defender for Cloudは、自動的な脅威検出、セキュリティポスチャ(組織のセキュリティの強さ)の改善提案、また統合的なセキュリティ管理機能を提供することで、Azure環境の安全性を向上させる役割を果たしています。

本記事の目的

この記事は、Defender for Cloudの基本的な機能から高度な使用方法までをわかりやすく解説することを目的としています。Azureを使用している多くのユーザーが、セキュリティの課題に直面する中、Defender for Cloudを利用してAzure環境をより安全に、そして効果的に運用するための具体的な手段と知識を提供します。

Defender for Cloudとは

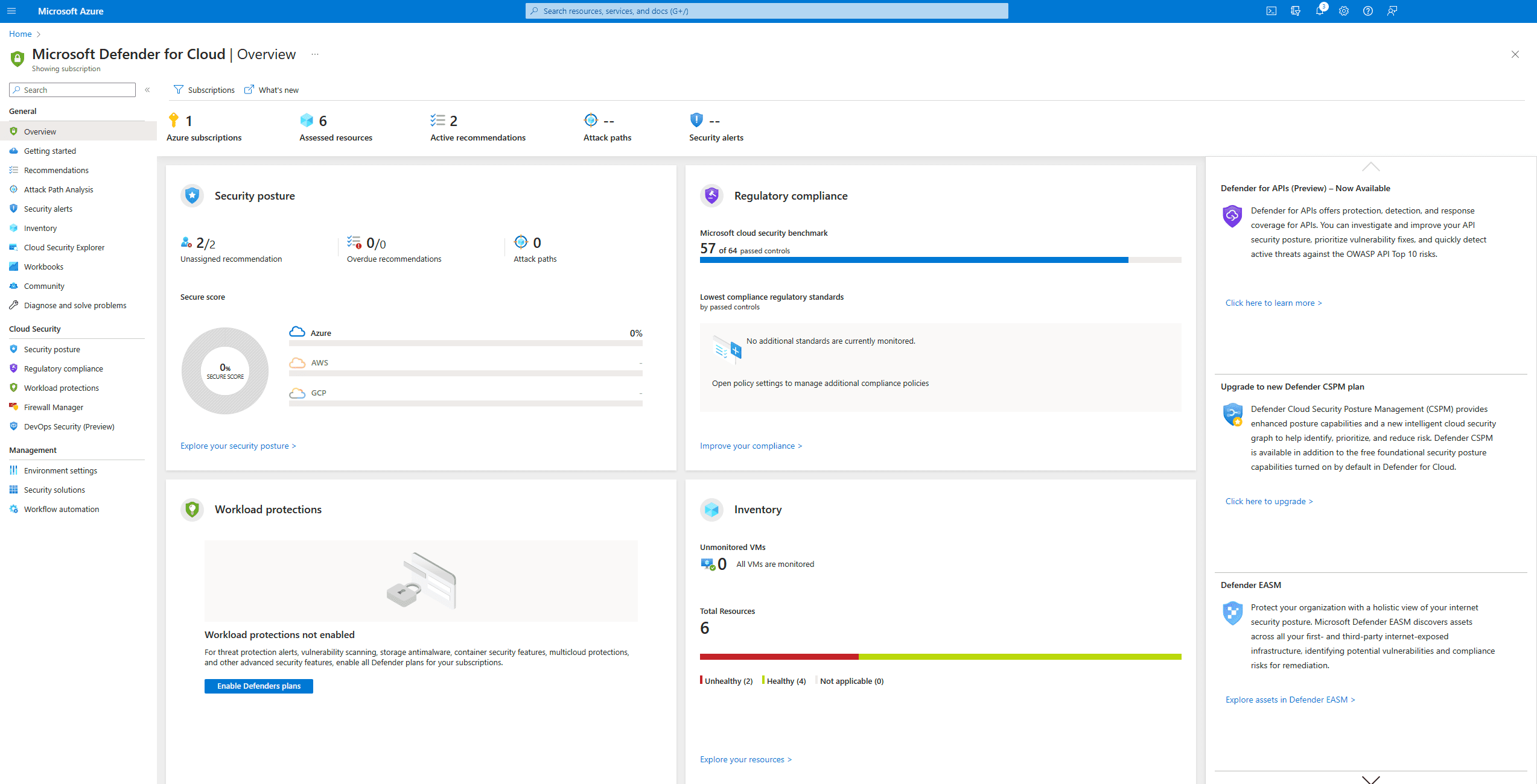

Defender for Cloud(以前はAzure Security Center)は、Azure環境でのセキュリティポスチャの強化を目的とした統合的なセキュリティ管理ツールです。このサービスは、Microsoft Azureのセキュリティソリューションとしての継続的な進化の一環として生まれ変わったもので、クラウドベースの資産を保護するための強化された機能と対策を提供しています。

Defender for Cloudの概要と歴史

Azure Security Centerは、Azureのリソースとワークロードを保護するためのセキュリティ管理と高度な脅威防護を提供するプラットフォームとしてスタートしました。時の経過とともに、より高度なセキュリティ要件と変化するクラウドの脅威風景に対応するため、Azure Security CenterはDefender for Cloudへと名称を変更し、その機能と範囲を拡大しました。

主な機能と提供するセキュリティのメリット

Defender for Cloudは以下の主要な機能を提供します。

リアルタイム脅威検出

継続的なセキュリティモニタリングにより、不審なアクティビティや潜在的な脅威を迅速に検出します。

セキュリティ勧告

セキュリティポスチャの弱点や非準拠な状態に関する勧告を提供し、修正のアクションをガイドします。

統合的なセキュリティダッシュボード

一元化されたダッシュボードからAzureのセキュリティ状態を確認し、管理することができます。

これらの機能により、企業はAzure環境のセキュリティを総合的に強化し、リスクを最小限に抑えることができます。

Defender for Cloudの各種保護

| サービス名 | 概要 | 説明 |

|---|---|---|

| Microsoft Defender for APIs | APIの保護 | 一般公開APIや内部APIを保護し、不正アクセスや脅威を検出・ブロック |

| Defender for Servers | サーバの保護 | 物理サーバ、仮想マシン、仮想化ホストを対象とし、マルウェアや脅威からサーバを保護 |

| Defender for Containers | コンテナ環境の保護 | 実行中のコンテナやKubernetesクラスタのセキュリティを強化し、脅威を検出・ブロック |

| Defender for Databases | データベースの保護 | SQLサーバ、Azure SQL Database、その他のデータベースサービスのセキュリティを強化し、不正アクセスやデータの侵害を検出 |

| Defender for App Service | Webアプリの保護 | Azure App Serviceで実行されるWebアプリやAPIを保護し、脅威や不正アクセスを検出・ブロック |

| Defender for Storage | ストレージアカウントの保護 | Azure Blob Storage, File Storageなどのストレージサービスのセキュリティを強化し、データ侵害を検出 |

| Microsoft Defender for Key Vault | キーとシークレットの保護 | Azure Key Vault内のキー、証明書、その他のシークレットを対象としたセキュリティ監視と脅威検出サービス |

| Defender for Resource Manager | Azureリソースの構成と管理v | Azure Resource Managerを通じてデプロイされるリソースのセキュリティポスチャを改善し、悪意のある活動を検出 |

| Microsoft Defender for DNS | DNSレベルでのセキュリティ保護 | Azure DNSクエリに対するセキュリティ脅威を検出し、不正なアクセスやマルウェアの通信をブロック |

| Defender for DevOps | 開発と運用のセキュリティ | CI/CDパイプラインと統合され、開発と運用中のアプリケーションのセキュリティを強化し、悪意のある活動や脆弱性を検出 |

この表は、各Defenderサービスの基本的な概要と説明を示しています。詳しい情報や特定の機能、利点についての詳細は、下記のMicrosoftの公式ドキュメントやリソースを参照してください。

https://learn.microsoft.com/ja-jp/azure/defender-for-cloud/

サーバーを保護するには

ポータルのDefender for Cloud画面からDefender for Serverを有効化することで、自動的にサーバー保護が開始されます。 対象となるサーバーは、VMやAzure Arc対応サーバー(エージェントで連携したオンプレミスサーバー)です。

Defender for Cloudのコスト

これらの表のサービスを有効にする毎にコストがかかります。例えば、Defender for Serverを利用するにはサブスクリプション単位でDefender for Service SP1もしくはSP2が必要となります。サブスクリプションに5台のVMがあった場合、5台分のDefender for Service SP1 or 2のコストが発生します。

主要なセキュリティ機能の活用

Defender for Cloudは、Azure環境のセキュリティを強化するためのさまざまな機能を提供しています。ここでは、その主要な機能を活用する方法について説明します。

1. セキュリティポリシーの適用とカスタマイズ

Defender for Cloudは、一連の既定のセキュリティポリシーを提供しています。これにより、組織のセキュリティポスチャを迅速に強化することができます。しかし、各組織には独自のニーズがあるため、カスタマイズの能力も重要です。

既定のポリシーの適用

既定のポリシーは、組織のセキュリティポスチャを迅速に強化するための基本的なセキュリティ対策を提供します。Defender for Cloudダッシュボードから簡単に適用できます。

ポリシーのカスタマイズ

ポリシーをカスタマイズすることで、組織の環境やニーズに合わせて、より効果的なセキュリティ対策を実現することができます。例えば、特定のリソースに対するポリシーの例外を設定したり、新しいポリシーを作成したりすることができます。

2. 脅威検出とアラートの理解

Defender for Cloudは、Azure環境での異常な行動や悪意のある活動をリアルタイムで検出する能力を持っています。検出された脅威や異常なアクティビティは、アラートとして通知されます。

アラートの理解

アラートは、優先度やカテゴリによって分類されます。これにより、最も重要な脅威から順に対応することができます。また、アラートの通知方法や頻度をカスタマイズすることで、チームが迅速に対応できるようになります。

3. インシデント対応のベストプラクティス

脅威やインシデントに迅速かつ効果的に対応するためには、事前に具体的な対応プランを策定し、チーム全体で共有しておくことが重要です。対応プランには、インシデント発生時の対応手順や責任分担などを記載しておきます。

自動対応ツールの活用

Defender for Cloudは、特定の脅威やインシデントに自動的に対応するツールも提供しています。これにより、対応時間を短縮し、人的ミスを減少させることができます。

高度な機能と統合

Defender for Cloudは、Azure環境のセキュリティを強化するためのさまざまな機能を提供しています。ここでは、高度な機能と統合の活用方法について説明します。

1. セキュリティポスチャ管理の活用

クラウドセキュリティ態勢管理 (CSPM) によるセキュリティポスチャ管理は、組織のセキュリティの強みと弱みを把握し、最適なセキュリティ対策を実施するために重要な機能です。

Defender for Cloudのセキュリティポスチャ管理機能は、Azure環境のセキュリティ設定や適用状態を自動的に評価し、改善提案を行います。これにより、組織はセキュリティリスクを継続的に評価し、最適なセキュリティ対策を実施することができます。

リスク評価

Azureの各リソースのセキュリティ設定や適用状態を自動的に評価します。

改善提案

評価結果を基に、セキュリティポスチャの改善提案が提示されます。これを参考に、具体的な対策を実施することができます。

2. 他のMicrosoftセキュリティツールとの統合

Defender for Cloudは、他のMicrosoftセキュリティツールとのシームレスな統合が可能です。これにより、組織全体のセキュリティ対策を一元的に管理・適用することができます。

Azure Sentinelとの統合

Defender for Cloudから収集されたセキュリティ情報をAzure Sentinelにフィードすることで、より広範なセキュリティ分析やインシデント対応を実施することができます。

Microsoft 365 Defenderとの統合

メールやエンドポイントでの脅威情報と、Azureのセキュリティ情報を連携させることで、組織全体のセキュリティビューを得ることができます。

3. Defender for Endpointの機能

Defender for Endpointは、エンドポイントデバイスのセキュリティ対策を強化するためのツールです。脅威検出、自動対応、脅威インテリジェンスなどの機能を備えており、エンドポイントデバイスをサイバー攻撃から保護します。

脅威検出

エンドポイントデバイス上で実行されるプロセスやファイルなどの異常を検知して、アラートを発行します。

自動対応

インシデントに自動的に対応するツールを備えており、対応時間を短縮し、人的ミスを減少させることができます。

脅威インテリジェンス

最新の脅威情報や攻撃トレンドに関する情報を提供しており、セキュリティ対策の最適化をサポートします。

Defender for Cloudの実例

1. 事例紹介 実際の脅威の検出と対応の流れ

背景

ある中規模企業がAzure上で稼働するWebアプリケーションを運用している際、未知の通信パターンの検出を受けた。

脅威検出

Defender for Cloudは、通常とは異なる通信パターンをリアルタイムで検出。この不審な通信は、企業のデータベースに対する潜在的なSQLインジェクション攻撃の兆候と判断された。

具体的には、攻撃者が企業のデータベースに不正アクセスを試みている際に、通常とは異なるIPアドレスやポート番号からの通信が検出された。この通信は、SQLインジェクション攻撃の特徴的な通信パターンと一致していたため、Defender for Cloudは攻撃の兆候と判断した。

対応

Defender for Cloudのアラート情報に基づき、該当する通信元を一時的にブロック。同時に、アプリケーションのセキュリティ対策を見直し、脆弱性を修正。

結果

迅速な検出と対応により、データの流出やサービスの停止を防ぐことができた。企業はこれにより、潜在的なビジネスへの損失やブランドイメージの低下を回避することができた。

2. 企業が実際に得られるメリットとROI(投資収益率)

迅速な脅威検出

Defender for Cloudの高度な分析機能により、未知の脅威や複雑な攻撃も迅速に検出可能。

総合的な対応

検出した脅威に対し、自動的または半自動的に対応することができ、インシデントの影響を最小限に抑える。

コスト削減

インシデントが発生した際の復旧コストや、ブランドイメージの低下による潜在的な損失を防ぐことができる。さらに、セキュリティのエキスパートを常駐させる必要が低減。

例えば、この事例では、SQLインジェクション攻撃が成功した場合、企業はデータの流出やサービスの停止などの被害を受ける可能性があります。この被害が発生した場合、企業は復旧コストやブランドイメージの低下による損失を負うことになります。

Defender for Cloudを導入することで、これらの被害を未然に防ぐことができます。また、Defender for Cloudは自動的に脅威を検知し、対応するため、セキュリティのエキスパートを常駐させる必要が低減されます。

ROIの向上

Defender for Cloudの導入による初期コストや運用コストと比較して、セキュリティインシデントによる損失を大幅に削減することで、高いROIを実現することが可能。

まとめ

Defender for Cloudは、Azure環境のセキュリティを強化するための強力なソリューションです。多様な機能を提供しており、企業のニーズに合わせてカスタマイズすることができます。

Defender for Cloudを導入することで、以下のメリットを享受することができます。

- セキュリティインシデントの発生を未然に防ぐ

- 発生したセキュリティインシデントを迅速に解決する

- セキュリティ対策の運用を効率化する

Defender for Cloudは、Azure環境を安全に運用するために不可欠なツールです。

【番外編】USBも知らなかった私が独学でプログラミングを勉強してGAFAに入社するまでの話

プログラミング塾に半年通えば、一人前になれると思っているあなた。それ、勘違いですよ。「なぜ間違いなの?」「正しい勉強法とは何なの?」ITを学び始める全ての人に知って欲しい。そう思って書きました。是非読んでみてください。

「フリーランスエンジニア」

近年やっと世間に浸透した言葉だ。ひと昔まえ、終身雇用は当たり前で、大企業に就職することは一種のステータスだった。しかし、そんな時代も終わり「優秀な人材は転職する」ことが当たり前の時代となる。フリーランスエンジニアに高価値が付く現在、ネットを見ると「未経験でも年収400万以上」などと書いてある。これに釣られて、多くの人がフリーランスになろうとITの世界に入ってきている。私もその中の1人だ。数年前、USBも知らない状態からITの世界に没入し、そこから約2年間、毎日勉学を行なった。他人の何十倍も努力した。そして、企業研修やIT塾で数多くの受講生の指導経験も得た。そこで私は、伸びるエンジニアとそうでないエンジニアをたくさん見てきた。そして、稼げるエンジニア、稼げないエンジニアを見てきた。

「成功する人とそうでない人の違いは何か?」

私が出した答えは、「量産型エンジニアか否か」である。今のエンジニア市場には、量産型エンジニアが溢れている!!ここでの量産型エンジニアの定義は以下の通りである。

比較的簡単に学習可能なWebフレームワーク(WordPress, Rails)やPython等の知識はあるが、ITの基本概念を理解していないため、単調な作業しかこなすことができないエンジニアのこと。

多くの人がフリーランスエンジニアを目指す時代に中途半端な知識や技術力でこの世界に飛び込むと返って過酷な労働条件で働くことになる。そこで、エンジニアを目指すあなたがどう学習していくべきかを私の経験を交えて書こうと思った。続きはこちらから、、、、

エンベーダー編集部

エンベーダーは、ITスクールRareTECHのインフラ学習教材として誕生しました。 「遊びながらインフラエンジニアへ」をコンセプトに、インフラへの学習ハードルを下げるツールとして運営されています。

関連記事

2026.01.25

AWSとAzureのストレージを徹底比較|種類とサービスの使い分けを整理

本記事では、AWSとAzureが提供するストレージサービスの違いを明らかにし、各サービスの特徴、適用シナリオ、利点を解説します。クラウドストレージの初心者や選定を行う方々向けに、プロジェクトやビジネスニーズに最適なストレージ選択の決定に役立つ知識を提供します。

- AWS

- Azure

2022.11.16

【事例と共に徹底解説】ゼロデイ攻撃とは?

こちらの記事では、ゼロデイ攻撃について解説します。

- サイバーセキュリティ

2024.06.26

監視とアラート基礎編 Azure Windows VMの作成とCPUアラート

この記事では、Terraformを使用してAzure環境にWindows VMをデプロイし、CPU使用率が高くなった場合に通知を受け取るためのアラートを設定する方法について説明します。

- Azure

2025.12.14

認証と認可、違いを説明できますか?実は異なる2つを比較

認証(Authentication)と認可(Authorization)の違いを丁寧に解説しました。

- サイバーセキュリティ