オンライン生活を便利にするOAuth

インターネットが私たちの生活に欠かせないものとなった現代において、オンラインサービスは私たちの日常生活のあらゆる側面に組み込まれています。ショッピング、ソーシャルメディア、金融、ヘルスケアなど、さまざまなサービスにアクセスするために、私たちはさまざまなアカウントを作成してログインする必要があります。

しかし、アカウントが増えれば増えるほど、覚えておくべきパスワードも増えてしまいます。また、各サービスに異なるパスワードを設定していると、セキュリティ面で不安が残ります。

そこで登場したのがOAuthです。OAuthは、ユーザーの同意に基づいて、安全かつ効率的に異なるアプリケーション間でユーザー情報の共有を可能にする「認可プロトコル」です。よく認証プロトコルと間違われますが、働きを見れば認可の仕組みであることが理解できます。

OAuthとは?

OAuthは、Open Authorizationの略で、「オープンな認可」を意味します。OAuthは、ユーザーが自分のアカウントの情報を、他のアプリケーションに安全に共有できるようにするプロトコルです。

OAuthでは、ユーザーは自分のアカウントの情報を直接他のアプリケーションに提供する必要はありません。代わりに、ユーザーは、アプリケーションが自分のアカウントにアクセスすることを許可するかどうかを決定します。

現在、OAuth 2.0がデジタル認可の分野で主流となっており、その柔軟性と使いやすさから広く採用されています。このバージョンはセキュリティを強化し、多様な認可フローやアプリケーションタイプに対応していることが特徴です。

OAuthの使用例

OAuthは、さまざまなアプリケーションで使用されています。

-

ソーシャルログイン

OAuthは、ソーシャルメディアのアカウントを使用して、他のアプリケーションにログインするために使用されます。

-

外部サービスとの連携

OAuthは、オンラインショッピングの注文履歴や、ヘルスケアデータなどの情報を、他のアプリケーションと連携するために使用されます。

-

シングルサインオン

OAuthは、複数のアプリケーションに一度ログインできるようにするために使用されます。

この章では、OAuthの基本的な概念と、その動作の仕組みについて説明しました。OAuthは、私たちのオンライン生活を便利で安全なものにする重要なツールと言うことが理解できると思います。

OAuthの基本 認証と認可の重要な区別

オンラインのセキュリティとプライバシーに関して、認証(Authentication)と認可(Authorization)はしばしば混同されますが、これらは根本的に異なる概念です。OAuthはこの違いをはっきりと示しており、主に「認可」に焦点を当てています。

OAuthをもう少し詳しく

OAuthは、あるサービス(クライアント)がユーザーの同意を得て、別のサービス(リソースサーバー)に格納されているユーザー情報にアクセスすることを可能にします。このプロセスは、ユーザーのアカウント情報やパスワードを直接共有せずに行われるため、セキュリティを大幅に強化します。

認証と認可の違い

-

認証 (Authentication)

認証はユーザーが本人であるかどうかを確認するプロセスです。これは通常、ユーザー名やパスワード、二要素認証などによって行われます。 例: ログイン時にパスワードを入力すること。

-

認可 (Authorization)

認可は、認証されたユーザーに特定のリソースや機能へのアクセスを許可するプロセスです。 例: 認証後、ユーザーが特定のデータにアクセスできるか、または特定のアクションを実行できるかを決定すること。

OAuthは、ユーザーが既に認証されているという前提のもとで、そのユーザーが別のアプリケーションにどのようなアクセス権を与えるかを決定する「認可」に関連しています。たとえば、あるユーザーがソーシャルメディアサイトにログインしている場合、OAuthはそのユーザーが別のアプリケーション(例えば写真共有アプリ)に自分の写真にアクセスする権限を与えるかどうかを決定するのに使用されます。これは、ユーザーが誰であるか(認証)ではなく、そのユーザーが許可するアクセスの範囲(認可)に関するものです。

認証と認可について詳しくはこちらの記事をご参照ください。

https://envader.plus/article/9

このセクションでは、OAuthが認証ではなく認可に重点を置いていること、そしてその違いがオンラインセキュリティにどのように影響を与えるかを明確にしました。

OAuthの仕組み: 主要コンポーネントと認可プロセス

OAuthプロトコルは、複数の主要なコンポーネントと明確なステップによって構成されています。これらのコンポーネントとプロセスを理解することは、OAuthの動作原理を深く把握する上で重要です。

主要コンポーネント

-

クライアント (Client)

クライアントはユーザーに代わってリソースにアクセスを試みるアプリケーションです。たとえば、ソーシャルメディアサイトに写真を投稿するサードパーティアプリケーションがこれにあたります。

-

リソースオーナー (Resource Owner)

リソースオーナーは通常、エンドユーザーであり、自身のアカウント情報やリソースの制御を持っています。ユーザーは特定のアプリケーションにリソースへのアクセスを許可することができます。

-

サービスプロバイダ (Service Provider)

サービスプロバイダは、OAuthプロトコルを実装している全体的なサービスまたはシステムを指します。この中には、認可サーバーとリソースサーバーの両方が含まれます。

-

認可サーバー (Authorization Server)

認可サーバーは、クライアントにアクセストークンを発行する責任を持ちます。このサーバーはユーザーの認証を行い、リソースオーナー(ユーザー)の承認に基づいてアクセストークンを提供します。このトークンは、クライアントがリソースサーバーの保護されたリソースにアクセスする際に使用されます。

-

リソースサーバー (Resource Server):

リソースサーバーは、ユーザーのデータやサービスなどの保護されたリソースをホストするサーバーです。クライアントは有効なアクセストークンを使用して、このサーバーにリクエストを送り、リソースにアクセスします。

サービスプロバイダは、これらのサーバーを通じて、ユーザーのデータのセキュリティを保ちつつ、他のアプリケーションやサービスとのデータ共有を効率的かつ安全に行うことができます。

認可プロセスのステップ

OAuthの認可プロセスは以下のステップに分けられます。

-

認可リクエスト (Authorization Request)

クライアントはリソースオーナーに認可を要求します。これは通常、ユーザーがクライアントアプリケーション上で特定の操作を行うことによって開始されます。

-

ユーザーの認可 (User Authorization)

リソースオーナー(ユーザー)はクライアントに対して特定のリソースへのアクセスを許可します。これは、ログインダイアログや認可画面を通じて行われます。

-

アクセストークンの取得 (Access Token Acquisition)

クライアントはサービスプロバイダに対して、ユーザーからの認可を示す認可コードを使用してアクセストークンを要求します。

-

リソースへのアクセス (Accessing Resources)

クライアントは取得したアクセストークンを使用して、サービスプロバイダの保護されたリソースにアクセスします。

このプロセスを通じて、OAuthはユーザーのセキュリティを確保しつつ、異なるアプリケーション間でスムーズなデータ共有を実現します。

OAuthの利点と課題

OAuthは、ユーザーのアカウント情報やリソースを安全に共有するための認可プロトコルです。現代のデジタル環境において重要な役割を果たす一方で、その利用にはメリットとデメリットが共存しています。

OAuthのメリット

-

セキュリティの向上

OAuthは、ユーザーのパスワードを直接共有しないため、データ漏洩や不正アクセスのリスクを大幅に軽減します。

-

利便性の向上

ユーザーは、複数のアプリケーションで同じアカウント情報を使用できるため、ログインプロセスが簡素化され、利便性が向上します。

-

汎用性の向上

OAuthは、様々なサービスプロバイダーとクライアントアプリケーションに対応しており、多様なシナリオで利用できます。

-

ユーザーの制御権強化

ユーザーは、どのアプリケーションがどのデータにアクセスできるかを明確に制御できます。

OAuthの課題とデメリット

-

複雑性の増加

OAuthの実装は複雑であり、正確な理解と適切な構成が必要です。誤った実装はセキュリティ上のリスクを引き起こす可能性があります。

-

リソースオーナーの同意が必要

OAuthはユーザーの明示的な同意を必要とするため、場合によってはUX(ユーザーエクスペリエンス)を妨げる可能性があります。

-

セキュリティ対策の必要性

トークンの盗難やリプレイ攻撃など、OAuth特有のセキュリティリスクに対処するためには追加の対策が必要です。

-

プライバシーの懸念

ユーザーがどの程度のデータにアクセスを許可しているかを完全に理解していない場合、プライバシーに関する懸念が生じる可能性があります。

OAuthは、セキュリティと利便性のバランスを提供しつつ、デジタル環境におけるユーザー体験を強化する強力なツールです。しかし、その利用には慎重なアプローチと適切なセキュリティ対策が求められます。

OAuthを安全に利用するためのセキュリティ対策

OAuthの利用は多くのメリットをもたらしますが、適切なセキュリティ対策が不可欠です。以下に、OAuthを安全に利用するための主要なセキュリティ対策を挙げます。

-

トークンの安全管理

アクセストークンは慎重に取り扱う必要があります。トークンは適切に暗号化され、安全なストレージに保管することで、盗難や漏洩のリスクを減らすことができます。

-

アクセストークンの有効期限の設定

トークンの有効期限を設定し、期限切れになったらトークンを再発行することで、古いトークンが悪用されるリスクを軽減します。

-

スコープの限定

アクセス権限(スコープ)は、必要最小限に留めるべきです。ユーザーはどの程度のアクセスをクライアントに許可しているのかを明確に理解できるようにすることが重要です。

-

リダイレクトURLの検証

OAuthプロセス中に使用されるリダイレクトURLは、不正なリダイレクトを防ぐために厳密に検証される必要があります。

-

セキュアな通信の確保

すべての通信は、HTTPSなどの安全なプロトコルを使用して暗号化されるべきです。これにより、中間者攻撃によるデータの傍受を防ぎます。

-

定期的なセキュリティレビュー

OAuthの実装は、定期的にセキュリティレビューを行い、新たな脅威や脆弱性に対応する必要があります。

-

ユーザー教育

ユーザーに対して、OAuthの仕組みとセキュリティの重要性について教育することも、全体的なセキュリティを強化するのに役立ちます。

これらの対策を適切に実施することで、OAuthを利用したアプリケーションとサービスはより安全になり、ユーザーの信頼を獲得し維持することができます。

まとめ

OAuthは、ユーザーのアカウント情報やリソースを安全に共有するための認可プロトコルです。現代のデジタル環境において、セキュリティの強化、利便性の向上、そして多様なアプリケーションでの汎用性により、OAuthはオンラインサービスの不可欠な要素となっています。

【番外編】USBも知らなかった私が独学でプログラミングを勉強してGAFAに入社するまでの話

プログラミング塾に半年通えば、一人前になれると思っているあなた。それ、勘違いですよ。「なぜ間違いなの?」「正しい勉強法とは何なの?」ITを学び始める全ての人に知って欲しい。そう思って書きました。是非読んでみてください。

「フリーランスエンジニア」

近年やっと世間に浸透した言葉だ。ひと昔まえ、終身雇用は当たり前で、大企業に就職することは一種のステータスだった。しかし、そんな時代も終わり「優秀な人材は転職する」ことが当たり前の時代となる。フリーランスエンジニアに高価値が付く現在、ネットを見ると「未経験でも年収400万以上」などと書いてある。これに釣られて、多くの人がフリーランスになろうとITの世界に入ってきている。私もその中の1人だ。数年前、USBも知らない状態からITの世界に没入し、そこから約2年間、毎日勉学を行なった。他人の何十倍も努力した。そして、企業研修やIT塾で数多くの受講生の指導経験も得た。そこで私は、伸びるエンジニアとそうでないエンジニアをたくさん見てきた。そして、稼げるエンジニア、稼げないエンジニアを見てきた。

「成功する人とそうでない人の違いは何か?」

私が出した答えは、「量産型エンジニアか否か」である。今のエンジニア市場には、量産型エンジニアが溢れている!!ここでの量産型エンジニアの定義は以下の通りである。

比較的簡単に学習可能なWebフレームワーク(WordPress, Rails)やPython等の知識はあるが、ITの基本概念を理解していないため、単調な作業しかこなすことができないエンジニアのこと。

多くの人がフリーランスエンジニアを目指す時代に中途半端な知識や技術力でこの世界に飛び込むと返って過酷な労働条件で働くことになる。そこで、エンジニアを目指すあなたがどう学習していくべきかを私の経験を交えて書こうと思った。続きはこちらから、、、、

エンベーダー編集部

エンベーダーは、ITスクールRareTECHのインフラ学習教材として誕生しました。 「遊びながらインフラエンジニアへ」をコンセプトに、インフラへの学習ハードルを下げるツールとして運営されています。

関連記事

2022.12.10

インフラエンジニアとは?

インフラエンジニアについて調べてみるとネガティブなワードが出てきますが実際はどうなっているのか気になりませんか?気になるインフラエンジニアのあれこれを紹介しておりますので、どんな職業なのかぜひ参考にしてみてくださいね

- インフラエンジニア

- ネットワーク

2026.03.01

インターネットの仕組み|Webサイト表示までの流れが図解でわかる

インターネットの仕組みとはWebサイトが表示されるまでに複数のプロセスが連携して動作する通信の流れです。本記事ではブラウザのURL解析からDNSの名前解決、HTTP通信によるWebサーバーとのやり取りまで、Webページ閲覧の流れを初心者にもわかりやすく図解で解説します。

- ネットワーク

2026.01.20

ポートスキャンの基本と調べ方|使用ツールと状態の確認方法

システムを開発する時や、システムに存在する脆弱性の有無を調査する時にポートスキャンは行われます。

- ネットワーク

- サイバーセキュリティ

2023.01.09

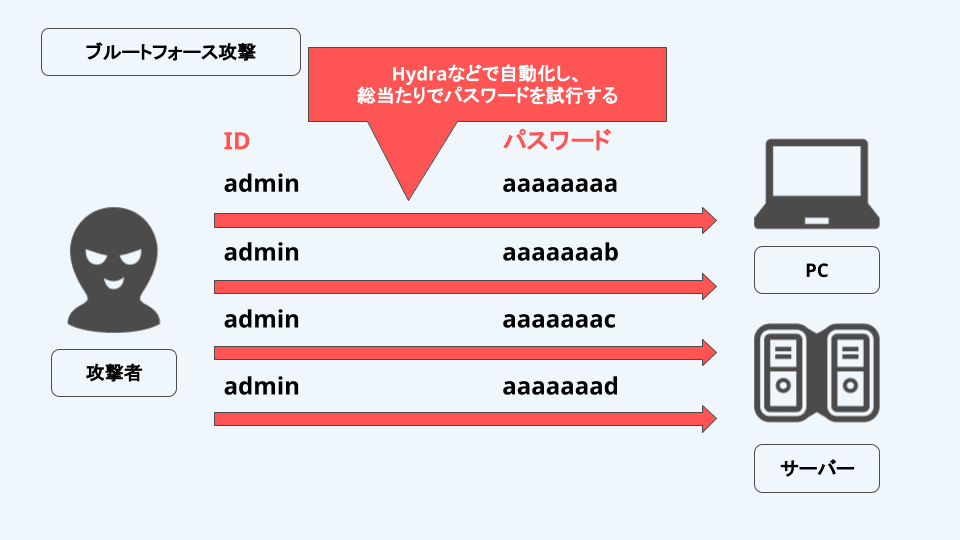

【サイバー攻撃】ブルートフォース攻撃の手口と対策

ブルートフォース攻撃を行う場合、攻撃者は手入力で総当たりをするなどはせず、攻撃を自動化するためのツールを使用し攻撃を仕掛けます。

- サイバーセキュリティ