aws_iam_policy_attachmentの概要と利用ケース

aws_iam_policy_attachmentはAWS IAMのポリシーをユーザー、グループ、またはロールに付与するための便利なリソースです。しかし、その利便性の裏にはリスクも存在します。この記事では、aws_iam_policy_attachmentの概要と一般的な利用ケースについて紹介し、その利便性と潜在的なリスクについて理解を深めます。

aws_iam_policy_attachmentとは?

aws_iam_policy_attachment は、AWS IAM のポリシーをユーザー、グループ、またはロールにアタッチするために使用するリソースです。このリソースは、ポリシーを再利用して複数のエンティティに付与することを可能にし、アクセス管理を簡略化する目的で利用されます。しかし、その利便性が裏目に出る場合もあり、特に大規模な環境では事故や誤った設定が原因でセキュリティ上のリスクが発生することがあります。

一般的な利用ケース

aws_iam_policy_attachment は、同一のポリシーを複数のユーザーやロールに適用したいときに有効です。例えば、複数のユーザーが同じ権限を共有する状況では、1つのポリシーを使い回すことで管理を簡略化できます。しかし、これには複雑さが伴い、適切に管理されないと予期せぬリスクを引き起こすことがあります。

aws_iam_policy_attachmentの使用リスク

aws_iam_policy_attachmentの使用にはいくつかのリスクが伴います。適切な管理が行われない場合、リソースの誤削除や不整合によるポリシーの喪失などの問題が発生する可能性があります。このセクションでは、具体的なリスクと注意すべきポイントについて詳しく解説します。

注意事項

- Note:

aws_iam_policy_attachmentは、同じポリシーを複数の異なるエンティティにアタッチする目的で使用する場合に便利ですが、個別のエンティティに対する管理が難しくなる可能性があります。そのため、特に大規模環境での管理が煩雑になりやすいことに注意が必要です。 - Warning: ポリシーのリソースが削除されると、関連するすべてのアタッチメントも削除されることがあります。これは、アクセス権限の突然の喪失を引き起こし、システムの可用性に悪影響を及ぼす可能性があります。

詳細については、Terraform IAM ポリシーアタッチメントのリファレンス をご覧ください。

リソースの誤った削除リスク

その結果、権限が突然外れ、システムの可用性に悪影響を及ぼす可能性があります。特に、本番環境で誤ったポリシーの削除が発生した場合、サービスの停止や重大な障害につながりかねません。

状態ファイルとポリシー管理

Terraform の状態ファイル(tfstate)が壊れたり、不整合が発生した場合、aws_iam_policy_attachment によって付与されたポリシーが意図せず外れることがあります。このような状況では、特に大規模な環境ではすべてのポリシー付与を再確認するのが困難で、管理の複雑さが事故を引き起こす原因となります。

体験談1:aws_iam_policy_attachmentの誤用による障害事例

ある運用中のプロジェクトで、誤った Terraform の実行により aws_iam_policy_attachment リソースが削除されてしまい、複数のロールから重要なポリシーが外れてしまうという事故が発生しました。この結果、特定のサービスへのアクセスが遮断され、プロダクション環境で重大なトラブルが発生しました。システム全体の可用性が損なわれ、復旧には数時間を要しました。この経験から、ポリシー管理の複雑さが大きなリスクとなり得ることが明確に理解できました。

体験談2:terraform apply 実行による意図しない影響

単に terraform apply を実行しただけで、他のエンティティからもポリシーが外れてしまった事象も確認されています。これは aws_iam_policy_attachment のリソース管理が適切に行われていなかったために発生したもので、特定のポリシーが予期せず削除され、システムに影響を与えたケースです。このように、aws_iam_policy_attachment の管理は他のリソースに影響を与えるリスクがあり、非常に注意が必要です。

安全な運用のための対策

aws_iam_policy_attachmentのリスクを軽減するためには、適切な運用対策が重要です。このセクションでは、安全にポリシーを管理し、事故を未然に防ぐための具体的な手法を紹介します。以下に、Terraformを使用してポリシーをアタッチする際のサンプルコードを示します。

サンプルコード

resource "aws_iam_policy" "example" {

name = "example_policy"

description = "An example policy"

policy = <<EOF

{

"Version": "2012-10-17",

"Statement": [

{

"Action": "s3:*",

"Effect": "Allow",

"Resource": "*"

}

]

}

EOF

}

resource "aws_iam_role" "example" {

name = "example_role"

}

resource "aws_iam_policy_attachment" "example" {

name = "example_attachment"

policy_arn = aws_iam_policy.example.arn

roles = [aws_iam_role.example.name]

}このサンプルでは、IAM ポリシーを作成し、それを IAM ロールにアタッチする例を示しています。このように明示的にリソースを分けて管理することで、リスクを軽減することができます。

明確なアタッチメントリソースの選択

aws_iam_role_policy_attachment や aws_iam_user_policy_attachment の使用を検討することで、各エンティティごとにポリシーを管理しやすくなります。この方法を使うことで、特定のリソースのみに対して明確にポリシーを付与することが可能となり、事故の発生リスクを低減できます。個別のリソースに対してポリシーをアタッチすることで、ポリシーの管理をより細かくコントロールできるため、ミスが発生した場合の影響範囲も限定されます。

ポリシー管理のベストプラクティス

Terraform の plan コマンドを利用して、変更の影響を事前に確認することが重要です。terraform plan は、リソースの変更内容を事前に表示してくれるため、意図しない削除や変更が発生しないよう確認できます。この設定により、誤ったポリシー削除を防ぎ、リスクを最小限に抑えることが可能です。

ポリシー変更監視とアラート

AWS Config や CloudWatch アラートを活用して、IAM ポリシーの変更を監視することも効果的です。ポリシーの変更が検出された際に自動でアラートを発する設定を行うことで、意図しない変更が発生した場合に即座に対応できます。例えば、重要なポリシーが外れた場合にはすぐにアラートを受け取ることで、迅速に問題を特定し修正できます。

まとめ

aws_iam_policy_attachment は便利なリソースである一方、その管理にはリスクが伴います。特に大規模な環境や本番環境においては、誤ったポリシー削除や意図せぬ設定変更による障害のリスクが高まります。リスクを最小限に抑えるためには、個別のアタッチメントリソースの利用、Terraform での変更内容の事前確認、そしてポリシー変更の監視とアラートの設定が重要です。

参考リンク

【番外編】USBも知らなかった私が独学でプログラミングを勉強してGAFAに入社するまでの話

プログラミング塾に半年通えば、一人前になれると思っているあなた。それ、勘違いですよ。「なぜ間違いなの?」「正しい勉強法とは何なの?」ITを学び始める全ての人に知って欲しい。そう思って書きました。是非読んでみてください。

「フリーランスエンジニア」

近年やっと世間に浸透した言葉だ。ひと昔まえ、終身雇用は当たり前で、大企業に就職することは一種のステータスだった。しかし、そんな時代も終わり「優秀な人材は転職する」ことが当たり前の時代となる。フリーランスエンジニアに高価値が付く現在、ネットを見ると「未経験でも年収400万以上」などと書いてある。これに釣られて、多くの人がフリーランスになろうとITの世界に入ってきている。私もその中の1人だ。数年前、USBも知らない状態からITの世界に没入し、そこから約2年間、毎日勉学を行なった。他人の何十倍も努力した。そして、企業研修やIT塾で数多くの受講生の指導経験も得た。そこで私は、伸びるエンジニアとそうでないエンジニアをたくさん見てきた。そして、稼げるエンジニア、稼げないエンジニアを見てきた。

「成功する人とそうでない人の違いは何か?」

私が出した答えは、「量産型エンジニアか否か」である。今のエンジニア市場には、量産型エンジニアが溢れている!!ここでの量産型エンジニアの定義は以下の通りである。

比較的簡単に学習可能なWebフレームワーク(WordPress, Rails)やPython等の知識はあるが、ITの基本概念を理解していないため、単調な作業しかこなすことができないエンジニアのこと。

多くの人がフリーランスエンジニアを目指す時代に中途半端な知識や技術力でこの世界に飛び込むと返って過酷な労働条件で働くことになる。そこで、エンジニアを目指すあなたがどう学習していくべきかを私の経験を交えて書こうと思った。続きはこちらから、、、、

エンベーダー編集部

エンベーダーは、ITスクールRareTECHのインフラ学習教材として誕生しました。 「遊びながらインフラエンジニアへ」をコンセプトに、インフラへの学習ハードルを下げるツールとして運営されています。

関連記事

2023.02.24

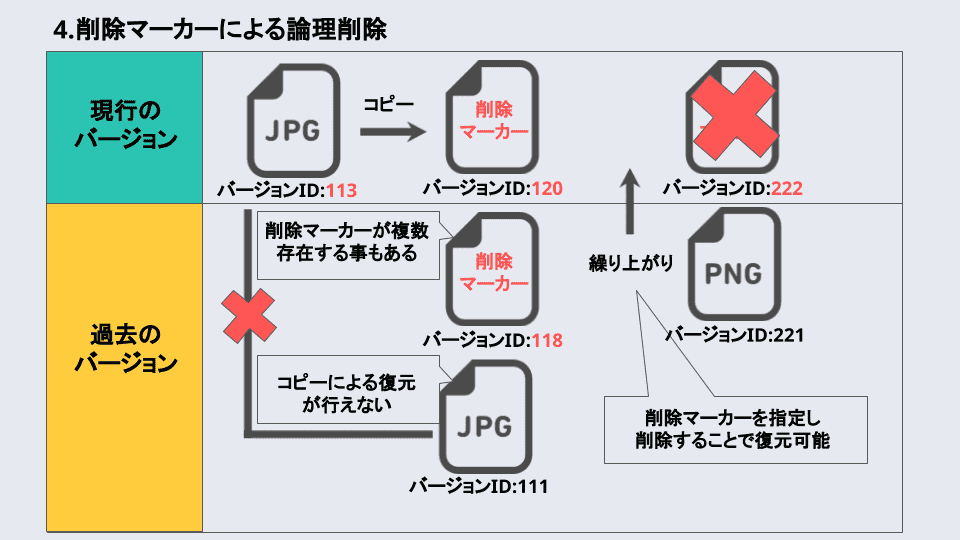

【図解あり】Amazon S3バージョニング機能を用いる理由

バージョニング機能はバケット内のオブジェクトの複数のバージョンを 1 つのバケットに保持し、誤って削除または上書きしてしまった場合でもオブジェクトの復元を行える機能です。

- AWS

2023.11.21

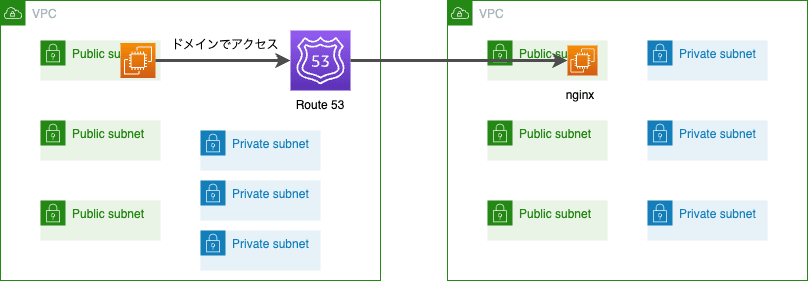

【Part 3/4】AWSの環境構築で学ぶトラブルシューティング【Route53】

今回は、Route53を使用し、特定のインスタンスにドメインでアクセスできるようにする環境を構築します。AWSのプライベートネットワークを介した安全な通信を利用する方法を学習します。

- AWS

2024.07.29

インフラ・クラウドエンジニア必見!AzureとAWSのRBACの違いを徹底解説

クラウドサービスを利用する上で、セキュリティとアクセス管理は非常に重要です。特にAzureとAWSは、それぞれ独自のRBAC(ロールベースアクセス制御)を提供しており、その違いを理解することが求められます。本記事では、初心者インフラ・クラウドエンジニアに向けて、AzureとAWSのRBACの違いを詳しく解説します。

- AWS

- Azure

- サイバーセキュリティ

- インフラエンジニア

2023.11.21

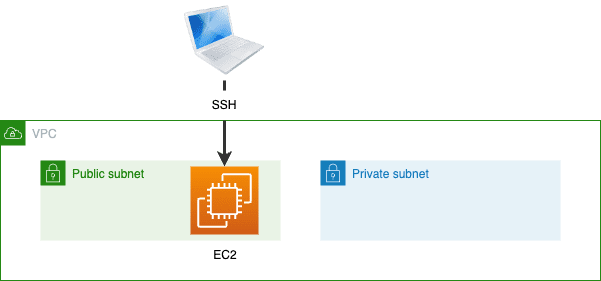

【Part 4/4】AWSの環境構築で学ぶトラブルシューティング【Cloud Formation】

本シリーズは、実際に手を動かしながらWSの環境構築とその過程でトラブルが起こった場合の対処方法や問題の特定方法などを体系的に学べる内容になっています。また、トラブルシューティングのセクションでは、遭遇した問題の問題の特定方法や解決方法について解説します。

- AWS