こちらの記事では、「ゼロデイ攻撃」について解説します。

ゼロデイ攻撃(ゼロデイアタック)とは、開発元が修正プログラムを作成する前の段階にある、ソフトウェアの脆弱性(セキュリティホール)に対してのサイバー攻撃のことです。

発見された脆弱性への対策が取られる日を1日目と考え、対策を取られるよりも前の日(0日目)に攻撃を実行するので、ゼロデイ攻撃と呼ばれています。

脆弱性(セキュリティホール)とは

脆弱性(Vulnerablity)とは、コンピュータのOS・ソフトウェア、ネットワーク機器などに発生する使用上の問題や、開発者やユーザーが意図しない動作をするプログラムのセキュリティ上の欠陥のことで、セキュリティーホールとも呼ばれます。

脆弱性を利用して攻撃を受けた場合には以下のような被害を発生させる恐れがあります。

- Webサイトの内容を書き換える(改ざん)

- システムに登録されている他人の個人情報などを勝手に閲覧する(情報漏洩)

- 別の利用者になりすまし、買い物や送金を行う

- システムを破壊する

- Webサイトを閲覧した利用者のPCをウィルス感染させる(マルウェア感染)

- メールを開いただけでウィルス感染させる

脆弱性とセキュリティホールの違い

脆弱性はセキュリティホールとも呼ばれると紹介しましたが、厳密には違いがあります。

狭義のセキュリティーホールとは、ソフトウェアが持つバグ(不具合)のことで、本来できないはずの操作ができる、間違った表示がされてしまう、処理がいつまで経っても終わらない、画面が乱れるなどのソフトウェアに対して発生している欠陥のことをセキュリティホールと表現し、それ以上の問題は発生しません。

対して、狭義の脆弱性とは、ソフトウェア上の欠陥だけではなく、外部からの攻撃に対しての弱点となり、誰かに被害が及ぶような問題を発生させてしまうことがあればそれは脆弱性と呼ばれます。

ゼロデイ攻撃の特徴

サイバー攻撃者は、脆弱性を自身で発見したり、脆弱性情報の売買を仲介する脆弱性ブローカーと呼ばれる組織を介して脆弱性についての情報を入手するなど、様々な手口で脆弱性を発見します。

通常、脆弱性はベンダー(製品の提供元)によって早期に発見され、修正プログラム(修正パッチ)が配布されます。しかし、脆弱性の発見から修正プログラムを開発して配布するまでにはどうしても時間がかかってしまいます。ゼロデイ攻撃はベンダーよりも脆弱性をいち早く発見し、対策を講じられる前に攻撃を仕掛ける、といった特徴があり、無防備状態を狙われるためにサイバー攻撃の中で最も深刻な脅威という指摘もあります。

ゼロデイ攻撃の種類

ゼロデイ攻撃の種類として、「ばらまき型」と「標的型」の2種類が存在します。この2種類には以下のような特徴があります。

| タイプ | 詳細 |

|---|---|

| ばらまき型 | 不特定多数のユーザーへ向けて、メールやWebサイトを介してウィルス感染させる。文字通り、不特定多数を対象にウィルスをばらまき、被害を拡大させる。 |

| 標的型(Advanced Persistent Threat) | 特定の企業やユーザーに狙いを定め、普段やりとりしているメールの送信者を装い、添付ファイルやリンクをクリックさせてウィルス感染や機密情報、個人情報を盗み出す。 |

ばらまき型攻撃の特徴

ばらまき型のゼロデイ攻撃では、不特定多数のユーザーに対して広く攻撃が行われる特徴があります。

ばらまき型攻撃の手法として、メールに添付したファイルを開かせてウィルスに感染させる場合があります。攻撃者は件名や本文の情報量を抑えて、受信者がメールの真偽を判断できないようにして、添付したファイルをうっかり開くように仕向けます。ばらまき型攻撃でメールを利用した手口の特徴としては、以下のような特徴があります。

- 件名だけで本文がない、または本文が数行と少ない

- 業務で日常的に受信する「見積書」や「請求書」といった件名を利用している

- 差出人に実在する企業や団体名に類似した名称を利用している

- 「緊急」といったタイトルをつけ、判断を急がせる

- WordやExcelなどのファイルを使用してウィルスを添付する

また、最近では新型コロナウィルスのワクチン予約を装ったSMSの配信なども確認されています。

実際の具体例として、日本サイバー犯罪対策センター(JC3)のホームページには、犯罪被害につながるメールの具体例が紹介されています。

標的型攻撃の特徴

不特定多数のユーザーが対象のばらまき型攻撃に対して、明確な目的を持ち特定のターゲットへ狙いを絞って攻撃を仕掛けるのが標的型攻撃です。海外ではAPT(Advanced Persistent Threat「高度で持続的な脅威」)と呼ばれます。

標的型攻撃の主な目的は、攻撃の対象への嫌がらせや、盗んだ情報によって金銭的利益を追求することと言われています。ターゲットとなる企業や団体、個人が保有している知的財産を狙い、重要な情報を詐取し、それを元に金銭を要求するケースなどが一つの例です。

また、不特定多数を狙うばらまき型攻撃と違い、特定のターゲットへ狙いを定めているため、ターゲットに合わせて巧妙に仕組まれた攻撃を仕掛け、長い期間に渡って段階を踏んで攻撃が実行されるという点も特徴の一つです。

ゼロデイ攻撃の事例

ゼロデイ攻撃が実際に行われた事例を一つ取り上げます。

ランサムウェアによる被害

アメリカのフロリダ州に本社を置くKaseya社は、2021年7月にゼロデイ攻撃を受けました。同社はITサービスの自動化及び改善するためのツールとテクノロジーを提供しているアメリカのIT企業です。標的になったのは、Kaseya社が提供するKaseya VSA(Virtual System Administrator)と呼ばれる製品でした。

Kaseya VSAは、コンピュータのリモート監視や自動パッチの適用などができるようになるソフトウェアで、MSP(Managed Service Provider)というネットワークやサーバーの管理代行事業者が主に利用します。この事例では、MSPが抱える顧客の1500社が影響を受けたとされています。

攻撃者はこのKaseya VSAの脆弱性を利用して、ランサムウェア(身代金要求型ウィルス)を使った攻撃を行いました。この攻撃によって、実際に要求された身代金の額はビットコインで7000万ドル(当時約78億円)とも言われています。(後にこの金額は5000万ドルに引き下げ)

ランサムウェアとは

ランサムウェアとは、身代金を意味する「Ransom」と「Software」を組み合わせた造語で、暗号化などによってファイルを利用不可能な状態にし、そのファイルを元に戻すことと引き換えに金銭(身代金)を要求するマルウェアのことです。

ランサムウェアに感染すると、感染した端末などに保存されているデータが暗号化され、感染端末のロックや、業務システムが通常通り稼働できないなどの被害が引き起こされます。

ゼロデイ攻撃への対策

ゼロデイ攻撃は、まだ発見されていない、修正されていない脆弱性を突いた攻撃であるため、根本的な対策は難しいとされています。その中で、どのような対策が効果的であるか、以下の方法をご紹介します。

OS・ソフトウェアのアップデート

OSやソフトウェアの開発元から、修正プログラム(パッチ)が公開されたら、速やかに適用することが重要です。修正プログラムが配布される前に攻撃を受けてしまうのがゼロデイ攻撃ですが、アップデートの更新通知が来ているにもかかわらず、更新を行わないまま放置してしまうのはリスクにさらされ続けた状態となり、非常に危険な状態になります。アップデートの更新情報をチェックすることを忘れないようにしましょう。

サポート切れの製品は利用しない

PCやブラウザ、アプリケーションなどにはサポート期間というものが存在します。サポート期間とは、「利用者がメーカーから保守サービスを受けられる期間」のことです。このサポート期間の間であれば、利用するサービスに何か不具合があった場合には、更新プログラムが発行され、利用者がその更新プログラムを適用することで安全にサービスを利用することができ、メーカーも問い合わせに応じてくれます。

逆に言えば、サポート期間が終了してしまうとメーカーからの保守サービスが受けられなくなってしまうため、更新プログラムも発行されなくなり、サービスを安全に利用することができなくなってしまいます。

サンドボックスによる対策

サンドボックス(sandbox)とは、一言で表現するとプログラムを自由に実行できる仮想環境のことです。日本語では「砂場」の意味になりますが、子供が安全に遊ぶことのできる砂場のように、プログラムを自由に実行できる仮想的な環境を用意し、その仮想環境の中で未確認のファイルや疑いのあるファイルを実行して安全であるかどうかを判断します。

従来のセキュリティシステムとして、サイバー攻撃のパターンをデータベース化して、その攻撃パターンと一致するファイルを排除するシグネチャという仕組みがありましたが、シグネチャでは解析が完了している物しか検出できない、というデメリットがありました。

対してサンドボックスでは、仮想環境を作成し、コンピュータ内で環境が独立しているため、その中で未知のマルウェアが攻撃を仕掛けたとしても他の環境に影響を及ぼすことはなく、被害が生じることはありません。

ただ、マルウェアの中には、自身が現在動作している環境がサンドボックスの仮想環境なのかを調べ、仮想環境だと判断した場合には動作を停止するものも存在するため、サンドボックスが必ず有効という訳ではないのが現状です。

まとめ

今回は、ゼロデイ攻撃とは何なのか?どのような特徴や攻撃の種類があるのかについて解説しました。

ゼロデイ攻撃は、開発元が修正プログラムを作成する前の段階に存在する脆弱性に対して攻撃を仕掛けてくるため、完全に防ぐことは難しいサイバー攻撃ではありますが、OS・ソフトウェアのアップデートやサポート切れの製品は使わないなど、ゼロデイ攻撃の被害を最小限にとどめるように取り組むことはできます。

ご自身が利用しているOSやソフトウェアなどのサポート期間や、新しいアップデートが発表されていないかなどを今一度確認し、ゼロデイ攻撃などのサイバー攻撃に対して事前にできる対策はしっかりと行っていきましょう。

エンベーダー編集部

エンベーダーは、ITスクールRareTECHのインフラ学習教材として誕生しました。 「遊びながらインフラエンジニアへ」をコンセプトに、インフラへの学習ハードルを下げるツールとして運営されています。

関連記事

2020.02.25

完全未経験からエンジニアを目指す爆速勉強法

USBも知らなかった私が独学でプログラミングを勉強してGAFAに入社するまでの話

- キャリア・学習法

- エンジニア

2023.03.09

サイバー攻撃の被害を最小限に!情報セキュリティの基礎知識と攻撃手法について

こちらの記事では、情報セキュリティについての基礎知識、サイバー攻撃の主な種類について解説します。

- サイバーセキュリティ

2022.11.18

【わかりやすく解説】認証と認可の違いとは?セキュリティの考え方

認証(Authentication)と認可(Authorization)の違いを丁寧に解説しました。

- サイバーセキュリティ

2023.02.26

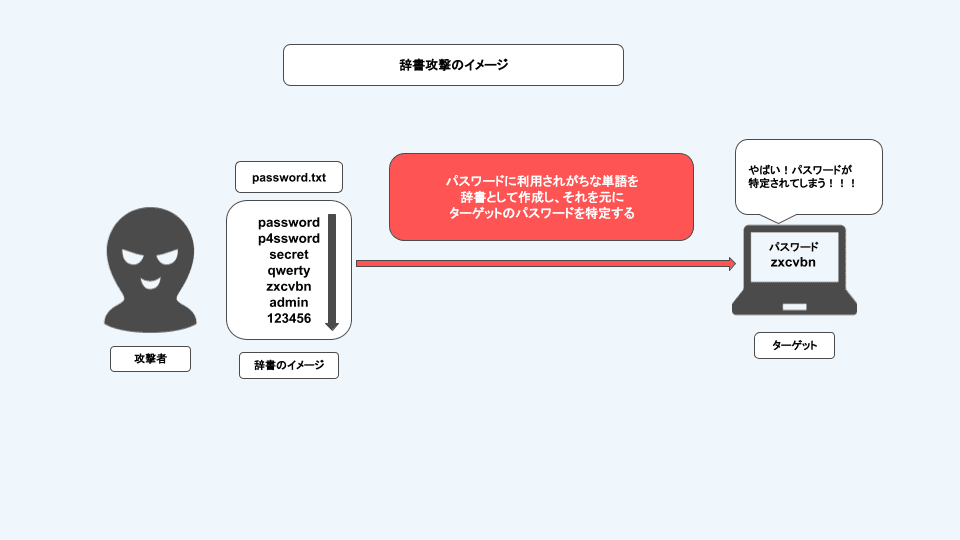

【図解あり!】辞書攻撃の危険性と安全なパスワードの作成、管理方法を解説!

辞書攻撃は、主にWebサービスやシステムのログイン機能で扱われる、パスワードを特定するために行われるサイバー攻撃の一種です。

- サイバーセキュリティ